Os ataques tradicionais de vírus de computador podem, às vezes, ser bastante sorrateiros. Você pode notar que seu computador ficou lento. Alguns arquivos podem começar a desaparecer. Pode ocorrer o aparecimento de outros arquivos desconhecidos, ilegíveis e impossíveis de serem removidos.

Porém, os ataques de ransomware geralmente são bem evidentes. Imediatamente após ser atacado por agentes mal-intencionados, é provável que você receba uma notificação proeminente detalhando o ocorrido, como ocorreu com os infames ataques de ransomware WannaCry em 2017.

O ataque do ransomware WannaCry ficou marcado como um dos mais notórios da memória recente, atingindo centenas de milhares de indivíduos em todos os continentes, resultando em prejuízos financeiros de milhões de dólares e inclusive impactando o sistema de saúde do NHS na Inglaterra.

Aprofunde-se nessa ameaça, entenda o funcionamento do software WannaCry e saiba quais medidas tomar para se proteger de ataques similares.

Índice

O que é o ransomware WannaCry?

No contexto de software malicioso, é possível encontrar uma variedade de programas, com os vírus e worms de computador sendo os mais comuns. Entretanto, o malware WannaCry não se tratava de um vírus de computador convencional que poderia ser eliminado com uma solução antimalware. O WannaCry caracterizou-se como um incidente de ransomware digital que incluiu pedidos de pagamento.

O ransomware, como sugere o próprio título, é um tipo de software maligno que prende seus dados como reféns, demandando pagamento para sua liberação. O ransomware Locker atua bloqueando completamente o acesso ao seu computador, forçando você a pagar o montante exigido pelos hackers para restaurar o controle.

Em contraste, o crypto ransomware utiliza criptografia para bloquear seus dados e somente após atender às exigências do hacker você recebe a chave para desbloqueá-los. O vírus WannaCry pertence a esta categoria.

No episódio do ataque cibernético conhecido como WannaCry, os invasores orientaram os alvos a efetuarem um pagamento de US$ 300 em Bitcoin para uma carteira determinada, dentro de um período de três dias. Passado o prazo de três dias, o valor do resgate subiria para US$ 600 em Bitcoin. Os hackers só liberariam os dados depois que o pagamento fosse feito. Se não houvesse pagamento, os hackers afirmaram que iriam destruir todos os dados após sete dias do ataque.

De forma sarcástica, os hackers fizeram a "generosa" promessa de oferecer "eventos gratuitos" no futuro para alvos "tão pobres" que não tivessem condições de realizar os pagamentos solicitados.

A primeira descoberta do WannaCry Ransomware

Foi em 12 de maio de 2017 que o worm ransomware WannaCry se espalhou, infectando mais de 230.000 computadores globalmente e desencadeando uma série de danos. Apesar da dificuldade em determinar o primeiro alvo, uma das primeiras empresas na Europa a notificar o ataque foi a gigante das telecomunicações espanhola, Telefónica.

Logo depois, o NHS inglês relatou um ataque do WannaCry. O WannaCry impactou mais de um terço dos fundos hospitalares do NHS, forçando o serviço de saúde a redirecionar ambulâncias e a cancelar ou adiar cirurgias e consultas.

Dentro de algumas horas, o ataque se alastrou para mais de 150 países, atingindo inúmeros alvos, e o ransomware WannaCry de 2017 se destacou como um dos ataques cibernéticos mais sérios já registrados.

Como funciona o ransomware WannaCry?

Dado o impacto significativo do WannaCry, é sensato supor que é um ransomware extremamente avançado. Leia abaixo para ver como funciona o ataque WannaCry.

Recursos únicos

A mira do ransomware WannaCry eram os computadores que não haviam atualizado para a versão mais recente do Microsoft Windows. Ele explorou uma vulnerabilidade EternalBlue.

EternalBlue é uma vulnerabilidade encontrada em sistemas operacionais Microsoft Windows desatualizados, que explora a maneira como o sistema implementa o protocolo Server Message Block (SMB) entre os diversos dispositivos de rede, como computadores, impressoras e roteadores.

Mesmo que o ransomware WannaCry dê a impressão de ser sofisticado devido à amplitude do ataque, seu funcionamento é bastante simples, já que todo o processo se baseia na exploração da falha no Microsoft Windows.

Os únicos recursos que este ransomware traz para a mesa incluem:

- Um aplicativo de criptografia/descriptografia

- Arquivos de chave de criptografia

- Uma cópia do navegador Tor (para comunicação com os hackers)

Utilizando esses três recursos, o WannaCry consegue criptografar eficazmente uma ampla gama de arquivos em seu computador, desde documentos até imagens, vídeos, arquivos do Microsoft Office e outros tipos de dados.

Métodos de propagação

No início, havia a suspeita de que o ransomware WannaCry se disseminava por meio de um ataque de phishing, no qual os destinatários acabavam baixando o malware ao clicar no nome de uma imagem em e-mails recebidos. Contudo, foi logo percebido que essa não era a situação.

Supostamente, a Agência de Segurança Nacional dos EUA (NSA) detectou a falha EternalBlue e produziu o DoublePulsar, uma porta dos fundos utilizada para inserir-se em computadores afetados. Inicialmente, um grupo de hackers conhecido como The Shadow Brokers roubou as informações do DoublePulsar da NSA e as divulgou publicamente em abril de 2017.

Desde então, especialistas sugeriram que o grupo de hackers The Lazarus Group teria aproveitado essas informações para criar e lançar o WannaCry.

WannaCry aproveita a implementação do protocolo SMB. Inicialmente, os invasores escaneiam as portas em busca de computadores na rede que estejam configurados para aceitar dados da Internet pública através da porta SMB (porta 445). Identificando um nome de imagem vulnerável, os invasores iniciam uma conexão SMBv1 para obter acesso ao sistema e, em seguida, procedem com a instalação do ransomware.

O WannaCry possui um componente worm em seu ransomware. Esse recurso possibilita a disseminação automática sem a necessidade de interação por parte do alvo, como por exemplo, clicar no nome de uma imagem em um e-mail. O worm opera de forma discreta, explorando a rede em busca de qualquer ponto vulnerável e distribuindo o malware onde quer que encontre uma oportunidade.

Processo de criptografia

Antes de iniciar o processo de criptografia nos arquivos, o ransomware WannaCry tentava acessar uma URL aleatória que, naquele momento, não estava em uso. Na ausência de conexão com essa URL, ele procedia à criptografia de todos os arquivos em um sistema determinado.

Para criptografar os arquivos do sistema alvo, o ransomware empregou uma mistura entre o sistema criptográfico RSA e o algoritmo AES. Essa ação envolvia todos os arquivos presentes nas unidades locais, removíveis e de rede do sistema. Após isso, mudou a extensão de todos os arquivos para WNCRY; consequentemente, o alvo receberia a mensagem reconhecida, informando-o sobre o ataque e os passos necessários para descriptografar o arquivo.

Após satisfazer as demandas dos hackers (também conhecido como pagar o resgate), o alvo idealmente receberia uma chave de descriptografia digital para restaurar o acesso aos seus arquivos. Contudo, existem poucas evidências que sugiram que algum dos centenas de alvos tenha conseguido recuperar com êxito seus arquivos.

Os efeitos do ransomware WannaCry

O impacto do WannaCry foi imenso. O desvio de ambulâncias e o cancelamento de centenas de consultas na Inglaterra representaram apenas uma parte dos impactos causados pelo incidente. As estimativas mostram que só o NHS perdeu cerca de £ 92 milhões no ataque.

Enquanto a saúde foi duramente atingida, outras indústrias também sofreram durante o ataque, como:

- Telecomunicações

- Logística

- Automotivo

- Educação

- Segurança

- Gás e gasolina

- Marketing

Ao todo, suas perdas foram imensas. As estimativas sugerem que o ataque ocasionou danos que ultrapassam os US$ 4 bilhões, embora não haja uma quantia precisa. Essa situação não ocorreu devido aos US$ 4 bilhões serem destinados a resgates - a maioria dos alvos nunca efetuou pagamento para reaver seus arquivos. A maior parte dos danos foi resultado de operações interrompidas.

Como o vírus WannaCry foi interrompido?

De forma inesperada, o WannaCry foi neutralizado graças a um killswitch incorporado que ativou o processo de criptografia. Como parte de sua operação de criptografia de arquivos, o WannaCry deveria tentar acessar uma URL que não existia. Quando não foi possível acessá-lo, a criptografia começou.

Durante o período em que o WannaCry estava tentando acessar, Marcus Hutchins, um pesquisador de segurança britânico, encontrou esse killswitch e tomou a decisão de comprar o domínio inexistente. Essa circunstância indicava que o ransomware tinha acesso à URL, mas não conseguia efetuar o ataque, levando Hutchins a intervir e deter os ataques.

O que fazer em caso de infecção pelo WannaCry Ransomware

Na maior parte, o WannaCry não é uma ameaça tão grande hoje como era em 2017. Entretanto, sua atividade persiste e há o potencial de que um ransomware similar possa lançar um ataque a qualquer momento. Aqui estão as principais dicas a seguir se você for vítima de um ataque cibernético semelhante.

1. Denuncie o ataque às autoridades

O procedimento inicial que deve ser seguido é denunciar o ataque às autoridades, independentemente das instruções dos invasores em contrário. A natureza do malware em questão pode permitir que as autoridades ajudem na remoção da ameaça de maneira mais eficaz e rápida do que se estivesse agindo por conta própria.

As autoridades responsáveis por receber denúncias de crimes cibernéticos variam de país para país. Nos EUA, você deve denunciar ataques cibernéticos ao FBI. Em situações de incerteza quanto ao destino apropriado, recomenda-se entrar em contato com o escritório do governo local ou com as forças policiais. No mínimo, eles devem estar aptos a ajudá-lo a contatar a administração relevante.

2. Isole seu dispositivo

A próxima etapa é isolar seu dispositivo. Em grande parte das situações, é possível que qualquer hardware conectado diretamente ao seu dispositivo, como impressoras ou unidades locais e removíveis, esteja igualmente afetado. Portanto, isole cada dispositivo impactado.

Você pode isolar seus dispositivos:

- Desconectando-os da rede

- Desconectando-os do WiFi

- Desconectando e desligando-os

Essas medidas podem auxiliar a prevenir mais danos enquanto você lida com a ameaça.

3. Identifique a ameaça

Identificar com qual ameaça cibernética você está lidando pode ser de grande ajuda, dado o grande número de ameaças existentes.

A identificação precisa do WannaCry pode ser feita exclusivamente pela análise dos logs do sistema e do tráfego de rede. Monitore cuidadosamente as consultas DNS para o URL do killswitch e o tráfego de saída para as portas SMBv1.

4. Use uma ferramenta de descriptografia de ransomware

Para recuperar o acesso aos seus arquivos, pode ser necessário recorrer a uma ferramenta de descriptografia, a depender do tipo específico de malware envolvido. Algumas das ferramentas de descriptografia populares incluem:

- Kaspersky RakhniDecryptor

- Avast

- McAfee Ransomware Recover (Mr2)

- Emsisoft

- AVG

Apesar de não garantirem uma taxa de sucesso de 100% para todos os tipos de ransomware, essas ferramentas podem ser valiosas.

5. Restaure arquivos com ferramentas de recuperação

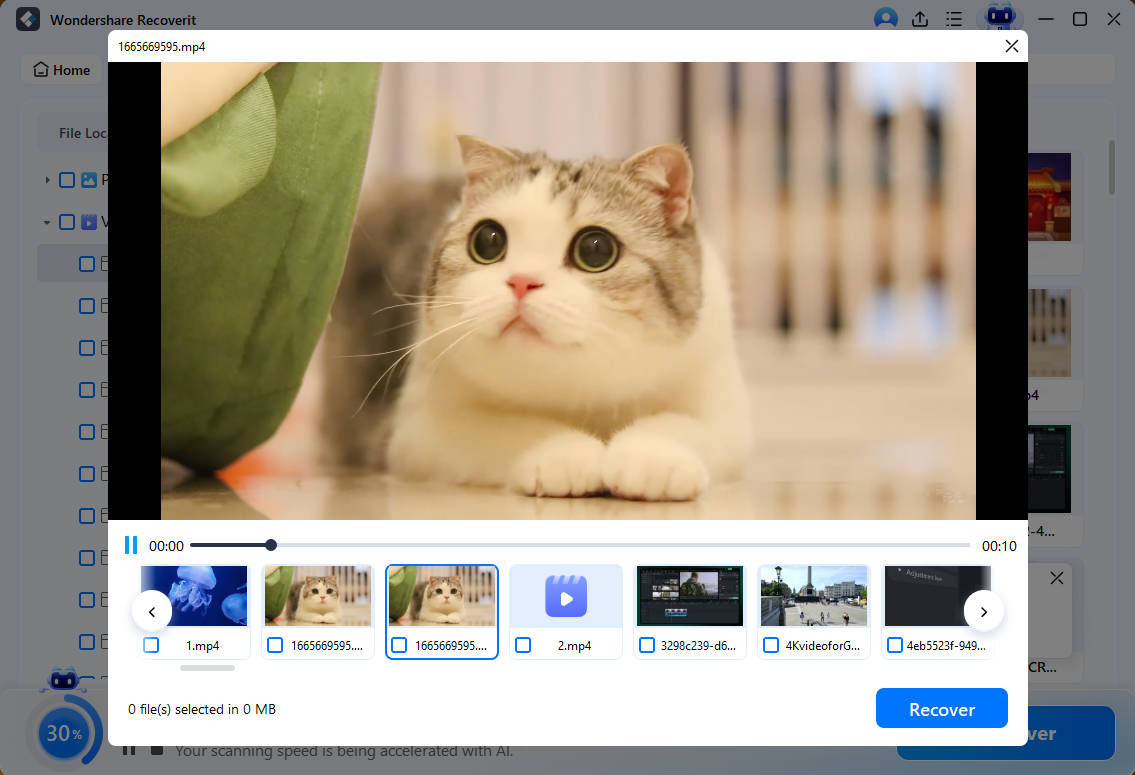

Caso não seja possível descriptografar seus arquivos após um ataque de ransomware, você ainda pode restaurá-los por meio de ferramentas como o Wondershare Recoverit.

O Wondershare Recoverit é eficaz em praticamente todas as situações de perda de dados, abrangendo ataques de ransomware, e pode guiar você na recuperação de seus arquivos com algumas etapas simples:

- Baixe e instale o Wondershare Recoverit no seu PC.

- Escolha um local para iniciar a recuperação e clique em Iniciar.

- O software iniciará automaticamente a busca por arquivos excluídos pelo ransomware WannaCry.

- Visualize os arquivos disponíveis para recuperação e clique em Recuperar.

- Escolha um caminho para salvar e salve seus arquivos.

Caso não consiga acessar seu PC devido ao ataque, a escolha adequada seria a Recuperação de Sistema Corrompido no Wondershare Recoverit. Para realizar a recuperação de seus arquivos, é necessário instalar o software em um PC em pleno funcionamento e criar um USB inicializável.

O WannaCry ainda é uma ameaça?

WannaCry só foi interrompido em 2017. A ameaça ainda existe até hoje. A maioria das empresas enfrentou ataques de ransomware e suas variantes; no entanto, muitas conseguiram evitar danos substanciais, o que é encorajador.

A persistência da ameaça representada pelo WannaCry é principalmente atribuída à falta de atualizações de software sendo realizadas. Quase 60 dias antes dos ataques ocorridos em maio de 2017, a Microsoft lançou uma correção para o Windows que, se aplicada, poderia ter prevenido o WannaCry. Se os usuários afetados tivessem prontamente aplicado as atualizações de software quando foram lançadas, o WannaCry teria se tornado um assunto do passado.

Como proteger seu computador contra o WannaCry Ransomware

Atualizar consistentemente todos os seus softwares, programas e aplicativos é crucial para se proteger contra ransomware como o WannaCry e ataques cibernéticos similares.

Nunca ignore as atualizações de software. A maioria dessas atualizações traz consigo patches de segurança essenciais e correções de vulnerabilidades para garantir a segurança e proteção dos seus dados. É do seu interesse não se expor a riscos, pois a presença de uma única vulnerabilidade em um aplicativo desatualizado pode ser perigosa.

Para reforçar sua proteção contra possíveis ataques cibernéticos, considere implementar as seguintes etapas adicionais:

- Usando software antimalware

- Usando senhas complexas

- Evitando nomes de imagens suspeitos

- Ficando de olho no tráfego da sua rede

- Fazendo backup regularmente de seus dados

- Manter-se atualizado sobre os riscos de segurança cibernética

Mesmo seguindo essas etapas, você não estará completamente imune a ataques cibernéticos. Contudo, seguir essas práticas pode torná-lo um alvo mais complicado e diminuir as possibilidades de ser afetado por ameaças como o WannaCry.

FAQ

Quem está por trás do ransomware WannaCry?

Parece que o Grupo Lazarus, que tem supostas ligações com o governo norte-coreano, é o responsável pelo ataque. No entanto, não existem evidências conclusivas de que esse grupo de hackers seja responsável pelos ataques.Por que o WannaCry fez tanto sucesso?

O WannaCry obteve sucesso ao explorar a vulnerabilidade de segurança EternalBlue no sistema operacional Microsoft Windows. Se todos os usuários tivessem atualizado o Microsoft Windows dois meses antes dos ataques, o WannaCry não teria causado tanto caos.O WannaCry é um vírus ou um worm?

Tecnicamente, o WannaCry é um ransomware com um componente worm. Esse mecanismo possibilita a disseminação autônoma e ininterrupta do malware, contaminando todos os nós da rede sem interferência humana.O WannaCry está morto?

WannaCry não está morto. Embora a ameaça permaneça, a intervenção de Marcus Hutchins e a descoberta de seu killswitch levaram à interrupção eficaz de outros ataques importantes.Quantos países o WannaCry afetou?

Cálculos indicam que o WannaCry teve impacto em aproximadamente 150 países e afetou cerca de 230 mil usuários.O WannaCry foi o maior ransomware?

Levando em conta apenas sua influência, o WannaCry foi o ransomware mais notável a impactar o mundo. Outros ataques de ransomware significativos vieram de TeslaCrypt e NotPetya.Quem parou o vírus WannaCry?

Marcus Hutchins, um pesquisador britânico de segurança de computadores, identificou o killswitch do WannaCry. Adquiriu o domínio exigido para que o ransomware não pudesse acessar os arquivos criptografados e, assim, conseguiu interromper com êxito futuros ataques.