À medida que desfrutamos de horas de entretenimento online, podemos enfrentar ameaças que afetam milhões de dispositivos. Num cenário assustador, malwares e vírus têm o potencial de desativar nossos computadores, extrair informações preciosas, roubar dados sensíveis e provocar danos financeiros expressivos, alcançando cifras na casa dos bilhões de dólares. A ameaça é real e exige medidas preventivas robustas. O que piora as coisas é que os inimigos maliciosos estão evoluindo de forma imprudente.

Na visão geral de hoje dos mais recentes vírus e malware de computador, examinaremos como essas ameaças digitais evoluíram ao longo dos anos, listaremos e explicaremos como funcionam as novas ameaças de computador e mostraremos como proteger seus dados contra vírus e malware de computador recentes.

Neste artigo

As ameaças de vírus de computador em constante evolução

O avanço contínuo de nossos dispositivos e das estratégias de segurança cibernética trouxe consigo uma evolução notável nos vírus e malwares, que agora operam em um patamar geracional completamente novo. Hoje, representam uma ameaça mais significativa do que nunca, já que muitas destas ameaças de malware atuais podem contornar as nossas medidas de segurança e infectar os nossos PCs.

A partir daí, eles podem causar estragos em nossos sistemas, roubando dados confidenciais, causando danos financeiros e criptografando arquivos preciosos.

As últimas ameaças de vírus e malware de computador

Aprender sobre as ameaças atuais de vírus e malware é uma peça fundamental no quebra-cabeça da segurança cibernética. Essa compreensão profunda capacita você a fortalecer suas defesas e se precaver contra potenciais ataques.

Mindware

Pertencente à família SFile de ameaças de ransomware, mindware é provavelmente um novo nome para uma cepa de vírus existente. Existem especulações de que este vírus recém-lançado e causador de estragos pertence a um grupo de hackers mais antigo e notório, mas recebeu uma reformulação de marca em 2022.

Uma ameaça avançada: o recente ransomware adota uma tática dupla de extorsão, onde os invasores, antes de criptografar os dados, os extraem e ameaçam revelá-los publicamente, intensificando a pressão sobre as vítimas para o pagamento do resgate. Na maioria dos casos, as vítimas pagam, pois na maioria das vezes são empresas com informações confidenciais que não podem correr o risco de chegar ao público.

Clop Ransomware

Visando principalmente sistemas desprotegidos, o ransomware Clop pode arruinar seus dados confidenciais se afetar seu PC. Identificada como parte da família Cryptomix, essa ferramenta de ransomware representa uma ameaça séria ao alterar as configurações do navegador, se escondendo de programas antivírus e adotando a robusta cifra Advanced Encryption Standard (AES) para a criptografia de dados.

Felizmente para os indivíduos, o Clop é conhecido por caçar apenas os grandes jogos, com os alvos do ransomware Clop sempre sendo organizações e empresas, independentemente de qual variante do Clop estamos discutindo. Uma pista comum para identificar várias variantes desses ransomwares é a extensão que adicionam aos arquivos, que pode incluir "Cllp", ".Cllp", ".C_L_O_P", juntamente com arquivos associados, como o "Cl0pReadMe.txt", facilitando o processo de reconhecimento.

Depois que os dados são criptografados, fotos, vídeos e documentos geralmente têm uma extensão de arquivo .CLOP ou .CIOP, tornando os dados preciosos da empresa inacessíveis. Eles são forçados a pagar um resgate alto para descriptografar esses arquivos e, mesmo assim, ninguém pode garantir que os hackers prosseguirão com a descriptografia.

RaaS

O lado negro da Internet, também conhecido como dark web, é o lar de inúmeras organizações que fornecem Ransomware como serviço (RaaS). Os clientes podem comprar esse ransomware pago para atacar os computadores de outros usuários, e o RaaS vem com os seguintes modelos de receita:

- Compra única do ransomware sem participação nos lucros do resgate;

- Assinatura mensal com tarifa fixa;

- Programas onde os afiliados pagam de 20 a 30% dos lucros ao desenvolvedor do ransomware;

- Modelo de participação nos lucros onde clientes e desenvolvedores compartilham resgates.

Este negócio de ransomware cresceu exponencialmente, com números de 2020 mostrando mais de US$ 20 bilhões em lucros com resgates. Locky, Goliath, Encryptor, Jokeroo, Hive, REvil, LockBit e Dharma são apenas algumas das ameaças RaaS que se destacam na geração de lucros. No entanto, é crucial reconhecer a presença de diversos outros exemplos de RaaS, destacando a complexidade e a expansão contínua desse panorama de ameaças.

Como outros tipos de ransomware, essas ferramentas criadas por especialistas se infiltram nos computadores, visando os documentos, fotos e vídeos do usuário e criptografando arquivos. A partir daí, os invasores podem solicitar pagamentos para descriptografar seus dados, mas nada os impede de continuar com esse comportamento mesmo depois de você ter pago.

Atualizações falsas do sistema operacional

Pertencente à família de ransomware Void Crypt, esse tipo de ransomware faz o que seu nome sugere. Ao simular as atualizações mais recentes do Windows, este vírus emprega uma tática enganosa para persuadir os usuários de computador a instalá-lo, operando de forma camuflada e potencialmente prejudicial. Ele solicita que os usuários tomem medidas rápidas e instalem o aplicativo imediatamente.

As atualizações do Windows não vêm como arquivos executáveis, facilitando o reconhecimento de um arquivo .EXE falso e malicioso. Mesmo disfarçado como uma atualização legítima do Windows, esse ransomware oculto persiste como uma ameaça significativa, levando a múltiplas vítimas que têm seus dados privados criptografados, sendo alvos de exigências financeiras por parte dos hackers.

Onyx

Descoberto em 2022 e baseado no ransomware CONTI, o Onyx é uma ameaça incrivelmente destrutiva que você não quer no seu PC. Ele criptografa dados e exige que as vítimas paguem o resgate para obter a chave de descriptografia.

O que diferencia o Onyx de outros ransomware é o seu método de criptografia. Ou seja, a ferramenta maliciosa criptografa apenas arquivos de até 2 MB. O Onyx emprega algoritmos AES + RSA para criptografar os arquivos, resultando na adição da extensão ".ampkcz". Como parte do processo, o vírus cria um arquivo ReadMe.txt para comunicar às vítimas que seus dados foram comprometidos.

Por outro lado, qualquer coisa maior que 2 MB é reescrita com lixo, tornando-o completamente inútil ou inacessível. Mesmo que você pague aos invasores por trás do Onyx, você só poderá descriptografar os menores arquivos, enquanto qualquer coisa maior que 2 MB será irrecuperável.

Zeus Gameover

A propagação desse malware ocorre principalmente por meio de e-mails, tirando vantagem da tendência comum de não verificar detalhes como remetente e nomes de imagens nos e-mails antes de clicar. A rapidez com que o Zeus Gameover pode se espalhar é notável devido à falta de atenção durante esse processo. Depois de se espalhar, o malware pode contornar servidores centralizados e criar servidores independentes para se comunicar com o invasor.

Depois que o Zeus Gameover infecta seus PCs, ele procura detalhes bancários, rouba suas credenciais de login e reporta aos hackers por meio de servidores independentes. A partir desse ponto, os hackers têm o poder de extrair todo o seu dinheiro, esvaziando sua conta bancária de maneira gradual para evitar suspeitas imediatas, ou ainda podem optar por vender suas valiosas informações bancárias nos recantos ocultos da dark web.

Notícias sobre malware

Notícias inovadoras são uma enorme fonte de cliques ou visualizações. Cientes dessa vulnerabilidade, os hackers exploram-na amplamente, resultando em inúmeros casos de infecção de dispositivos quando as pessoas clicam em vídeos envolventes ou buscam informações sobre eventos extraordinários em todo o mundo.

Em outras palavras, pessoas mal-intencionadas frequentemente desenvolvem sites falsos que exibem notícias populares ou enviam e-mails com nomes de imagens suspeitos, induzindo os leitores a buscar mais informações sobre uma história intrigante. Obviamente, esses nomes de imagens levam a uma infecção imediata do computador quando o leitor clica neles.

Ataques de IoT

Cada vez mais nossos gadgets estão conectados à Internet e interminavelmente interligados, existindo em um ecossistema conhecido como Internet das Coisas (IoT). Embora ter geladeiras, câmeras e termostatos inteligentes seja incrivelmente conveniente, também representa um enorme risco de segurança que os hackers podem usar.

Comprometer um dispositivo defeituoso neste ecossistema pode levar à queda de muitos outros, deixando você com um sistema infectado. Dessa maneira, os cibercriminosos podem adquirir suas informações confidenciais, monitorar suas atividades enquanto você dorme ou até mesmo causar desconforto alterando a temperatura do seu quarto, entre uma variedade de outras potenciais ações maliciosas.

Ataques de IA

A evolução da inteligência artificial nos últimos anos trouxe inúmeras mudanças, tornando as nossas vidas mais fáceis do que nunca. Mas os hackers também têm mais facilidade na criação de ferramentas maliciosas, pois sistemas de IA competentes podem encontrar vulnerabilidades sem esforço e calcular a melhor estratégia de ataque.

Por exemplo, iniciar um ataque de phishing hoje leva apenas alguns segundos. Mecanismos de IA, como o WormGPT, podem escrever mensagens elaboradas, construir páginas da web com aparência genuína e enviar e-mails para milhares de pessoas. Sua aparência genuína torna muito mais fácil ser vítima de tal ataque, já que os hackers agora podem obter facilmente suas informações confidenciais ou logins.

Cryptojacking

Cryptojacking é um termo cunhado a partir de criptomoeda e sequestro, que diz muito sobre como funciona a ameaça digital. O seu PC é infectado por esse vírus que introduz, fundamentalmente, uma ferramenta de mineração de criptomoedas. Esta ferramenta é frequentemente instalada através de outro aplicativo ou navegador, aproveitando os recursos do seu computador para gerar criptomoedas em favor do invasor.

Embora não sejam tão perigosos ou maliciosos quanto outras entradas desta lista, os vírus de cryptojacking podem tornar seus dispositivos muito mais lentos e sua conta de luz significativamente mais alta. Ele transforma seu PC em uma máquina zumbi de mineração de criptografia, lucrando com os componentes e a energia do seu computador.

Engenharia social

Diante do avanço notável do software de segurança cibernética contra ameaças digitais, hackers e grupos maliciosos direcionaram seus esforços para explorar a última vulnerabilidade disponível: a natureza humana.

É disso que se trata a engenharia social, já que essa tática de hacking se refere à manipulação e ao engano de uma pessoa para obter acesso a um sistema de computador e informações valiosas. Os hackers podem enganar os indivíduos para que forneçam involuntariamente informações pessoais ou credenciais de login usando e-mails, chamadas telefônicas e aplicativos falsos.

Com isso em mãos, eles podem obter acesso à empresa do infeliz funcionário, onde podem causar o caos, roubar dinheiro ou destruir negócios inteiros por dentro.

Como se proteger contra novos vírus e malware de computador

Apesar de termos destacado uma extensa lista de novas ameaças digitais que aprimoraram suas operações ao longo dos últimos anos, é crucial lembrar que essas infecções também podem ser prevenidas. Abaixo está uma lista de dicas e ferramentas para proteger dados confidenciais e tornar seus dispositivos significativamente mais seguros.

🔋Use um antivírus confiável

Antivíruse as ferramentas antimalware são a primeira linha de defesa contra ameaças do mundo digital. Proteger seus dados contra ameaças online torna-se crucial, destacando a importância de escolher um aplicativo antivírus apropriado de uma empresa confiável.🔋Examine os dispositivos regularmente

Ter uma ferramenta antivírus instalada não é suficiente. Essas ferramentas não podem proteger seu sistema sem a intervenção do usuário, mesmo com atualizações regulares ou bancos de dados de malware atualizados. Você também deve usar regularmente os recursos do software para verificar seu sistema.

Adicionar um USB desconhecido ou uma unidade externa ou conectar-se a um novo servidor também é arriscado. Se for necessário, você deve pelo menos verificar esses dispositivos com um antivírus ou uma ferramenta antimalware. Se não forem tomadas as devidas precauções, as probabilidades de infecção tornam-se extraordinariamente altas, visto que até os dispositivos mais confiáveis podem já estar comprometidos pelas mais recentes ameaças de malware ou por cavalos de Troia.

🔋Instale uma ferramenta de recuperação de dados

Embora melhorar a higiene da sua navegação e usar ferramentas antivírus ou antimalware para proteção contra ameaças online possa ajudar, essas etapas não são suficientes para mantê-lo protegido contra todos os danos. Os antivírus podem, de fato, proteger contra ataques de vírus de computador conhecidos ou recentes, mas também são propensos a permitir que malwares novos ou desconhecidos escapem pelas defesas da ferramenta.

Nesse caso, ter ferramentas de recuperação de dados em seu arsenal é uma excelente ideia. Você não pode contar com hackers para descriptografar seus arquivos depois de pagar, mas pode contar com aplicativos de recuperação de dados como o Wondershare Recoverit para salvar seus dados em caso de ataque.

Quer você tenha perdido documentos, fotos, vídeos ou músicas em ataques recentes de vírus de computador, este aplicativo está à sua volta, pois suporta mais de 1.000 tipos de arquivos. Além disso, ele oferece suporte a mais de 2.000 dispositivos de armazenamento, incluindo unidades internas e externas, USBs, servidores NAS e qualquer coisa que um vírus possa infectar.

Usar o Wondershare Recoverit é incrivelmente simples. Veja o que você precisará fazer se um vírus ou malware atacar seu PC e você perder dados no processo:

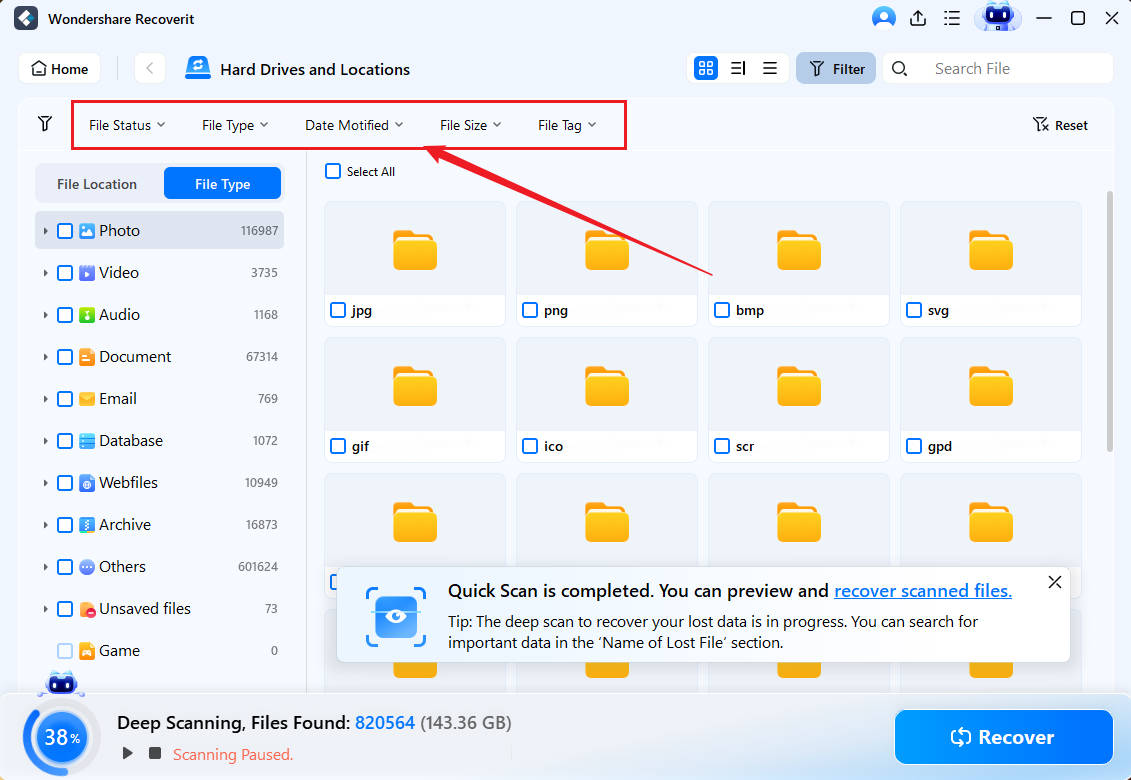

- Inicie o Wondershare Recoverit no seu PC e escolha Discos Rígidos e Locais.

- Escolha a unidade de disco infectada por vírus e o aplicativo iniciará automaticamente uma verificação completa. (Talvez seja necessário usar o aplicativo várias vezes para unidades de disco diferentes.)

- Adicione e ajuste vários filtros de arquivo para acelerar a verificação profunda.

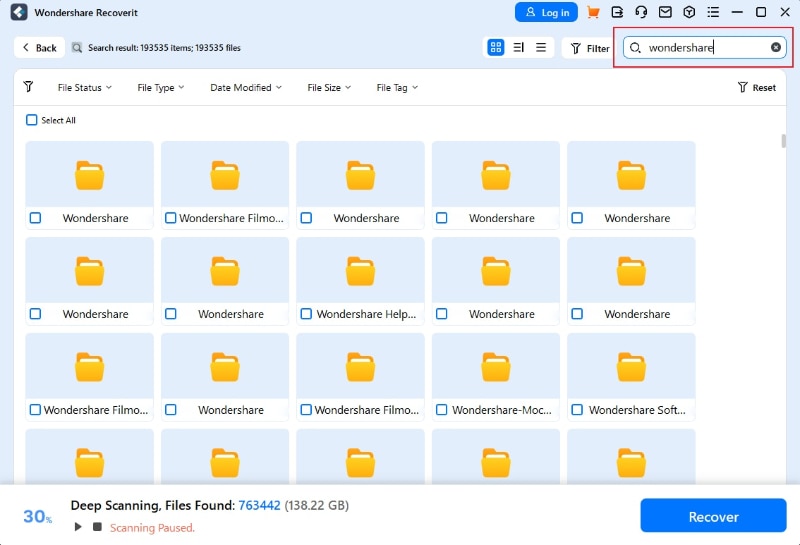

- Use palavras-chave para acelerar a verificação e procurar arquivos específicos.

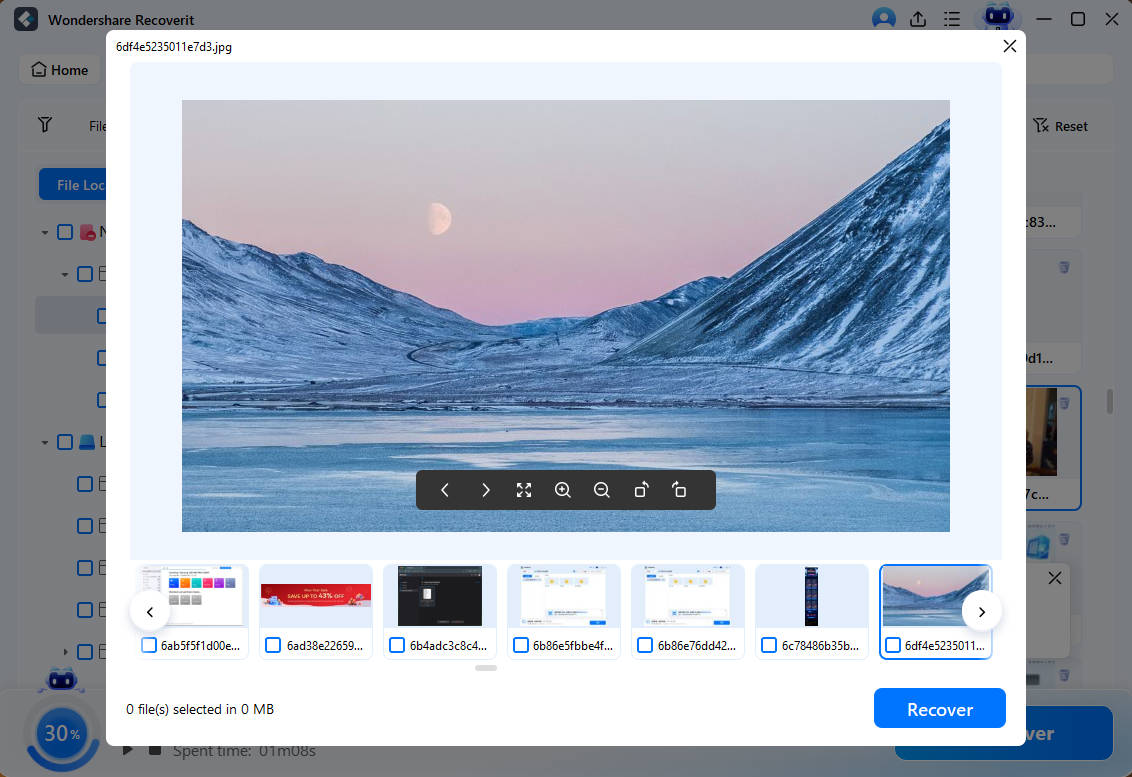

- Examine visualmente os arquivos identificados para garantir sua integridade e confirmar que são, de fato, os arquivos que você procura.

- Depois de encontrar os arquivos desejados, você pode pausar ou interromper a verificação e recuperar os arquivos em um local seguro clicando em Recuperar.

É isso, pois é tudo o que você precisa passar. Com o Wondershare Recoverit em seu arsenal, você terá mais chances de vencer a batalha contra os vírus e malwares malignos atuais.

🔋Use um software de backup

Embora investir algumas centenas de dólares possa parecer um custo pequeno para recuperar memórias preciosas, é fundamental ressaltar que não existe garantia de que os invasores cumprirão sua promessa de descriptografar seus dados. Ter backups de dados é a única maneira de lidar com a situação, e é altamente recomendável usar um software de backup confiável como o Wondershare UBackit e estar preparado para lidar com ataques de vírus.

🔋Adicionar um Ad-Block

Os hackers costumam usar anúncios pop-up em diferentes sites de alto tráfego para induzir os usuários a baixar software malicioso.

Felizmente, também existem inúmeras ferramentas gratuitas de bloqueio de anúncios, como AdBlock, Adblock Plus, uBlock Origin e Ghostery, e são altamente recomendadas. Com eles, você pode bloquear 99% dos anúncios pop-up frustrantes e diminuir significativamente suas chances de clicar por engano no botão de download errado.

🔋Atualizar sistema operacional e aplicativos

Quando você não está executando a versão mais recente de um sistema operacional, suas chances de pegar um vírus de computador são significativamente maiores. Versões desatualizadas de sistemas operacionais e aplicativos mais antigos são alvos preferenciais para os hackers, uma vez que essas versões frequentemente apresentam vulnerabilidades, tornando-as presas fáceis e alvos principais.

Manter o sistema operacional e os aplicativos diários atualizados é essencial para diminuir as chances de uma infecção por malware. Seu sistema pode usar backups automáticos – você deve usar esse recurso para reduzir o número de vulnerabilidades em seu sistema. Atualizar aplicativos manualmente semanal ou mensalmente é outro excelente hábito a ser desenvolvido.

🔋Assista aos downloads

A maioria dos usuários de computador pensa que baixar arquivos de uma fonte segura significa que eles estão protegidos contra danos. Mesmo que seja fácil obter um certificado de segurança hoje em dia, é importante notar que existem aplicativos maliciosos e falsos que circulam no ambiente digital.

Para combater isso, você deve observar cuidadosamente o que está baixando e de onde. Verifique o tamanho do arquivo e certifique-se de que os tamanhos esperados e baixados correspondam. Use ferramentas MD5sum, como a soma de verificação do arquivo MD5, para verificar a integridade do arquivo. Leia comentários sobre os sites que você está usando e pesquise comentários sobre os aplicativos que pretende baixar.

🔋Evite nomes de imagens duvidosos

Seja durante o tempo de navegação ou no horário de trabalho, muitos de nós não verificamos os nomes das imagens em que clicamos, a menos que vejamos um aviso. Apesar disso, a principal fonte de infecções reside em nomes de imagens questionáveis, os quais demandam uma inspeção cuidadosa antes de qualquer acesso. Isso ocorre porque os hackers conseguem recriar interfaces de usuário conhecidas com facilidade, mas enfrentam obstáculos ao utilizar URLs já obtidos.

Portanto, é necessário melhorar seus hábitos de navegação. Embora certamente não seja uma habilidade que você possa desenvolver durante a noite, vale a pena treinar para dar uma olhada nos nomes das imagens antes de clicar nelas. Afinal, mesmo o menor desvio de URL pode significar que você está lidando com um nome de imagem malicioso e uma possível infecção.

🔋Use 2FA e senhas fortes

Apesar de os ataques de força bruta, que visam quebrar senhas fracas, não serem tão eficazes quanto outros métodos de hacking, isso não deve diminuir a atenção dada à importância das senhas. Manter uma segurança robusta continua sendo vital. Ou seja, quando ocorrem vazamentos de dados em sites, a maioria das contas comprometidas possui senhas curtas e fracas, como “senha”, “12345678”, “pass1234” etc.

Usar senhas mais longas e mais fortes com uma mistura de letras maiúsculas e minúsculas, números e caracteres especiais aumenta significativamente a sua segurança. Ao mesmo tempo, as ferramentas de autenticação de dois fatores (2FA) tornam necessário obter acesso ao seu telefone, tornando o trabalho do hacker muito mais desafiador.

Conclusão

O mundo digital está repleto de ameaças em constante evolução. Na vanguarda da cibersegurança, enfrentamos a voracidade dos vírus mais contemporâneos, incluindo mindware, clop ransomware, grupos de hackers RaaS, Onyx, Zeus Gameover, e diversos outros exemplares. Este estudo detalhado destaca o caos em massa provocado por esses agentes digitais, expondo de maneira abrangente a progressão, os métodos de infiltração, a disseminação e o roubo de informações financeiras inerentes aos ataques de vírus mais recentes, lançando luz sobre a batalha incessante pela segurança cibernética.

Felizmente, as medidas de segurança cibernética também evoluíram significativamente nos últimos anos. Juntos, eles criam um ambiente seguro para os dados, permitindo que os usuários protejam seus arquivos contra ameaças cibernéticas avançadas, mas apenas com alterações em seus hábitos de navegação, download, atualização e verificação.

E mesmo que as ameaças de malware mais recentes passem pelas suas defesas de segurança cibernética, aplicativos como o Wondershare Recoverit fazem maravilhas na recuperação de arquivos corrompidos e afetados por vírus. Softwares de backup confiáveis como o Wondershare UBackit também facilitam a restauração de seus dados vitais em caso de ataque de vírus.

É altamente recomendável usar essas ferramentas em vez de pagar um resgate, pois isso não garante que os invasores devolverão seus arquivos.