Incidentes DDoS podem causar interrupções nas suas operações ou negócios em um piscar de olhos. Apesar de existirem há bastante tempo, eles ainda são a escolha predileta de muitos invasores. Por quê? Ataques DDoS sempre representarão um problema, especialmente quando pessoas e organizações não implementam medidas de proteção adequadas.

Além disso, há diversos tipos de ataques DDoS, e eles continuam evoluindo constantemente. Em certos casos, esses ataques podem ser simples, mas podem se tornar extremamente complexos, resultando em danos sérios ao seu site. É crucial aprender a se defender contra esses ataques e evitar possíveis prejuízos.

Antes de abordarmos o que fazer em caso de um ataque DDoS, é importante compreender o que esse tipo de ataque significa e como ele opera.

Neste artigo

O que caracteriza um ataque DDoS?

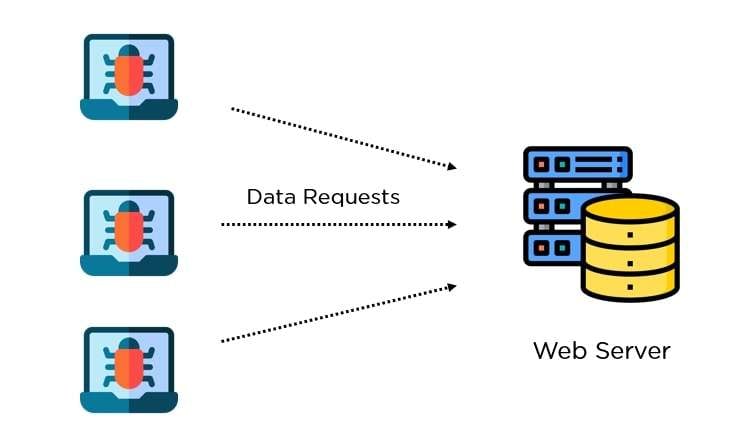

DDoS significa negação de serviço distribuída. Esse ataque envolve invasores que tentam sobrecarregar um servidor com enormes volumes de tráfego, impedindo o acesso a sites ou serviços.

Diversas motivações impulsionam a realização de ataques DDoS, podendo originar-se tanto de organizações quanto de indivíduos. Alguns são simplesmente pessoas insatisfeitas que desejam fazer uma declaração, expressar sua insatisfação ou "vingar-se" de indivíduos ou organizações.

Adicionalmente, a busca por ganhos financeiros geralmente está na origem dos ataques DDoS em larga escala, visando perturbar empresas enquanto exigem pagamento para interromper os ataques. Os ataques DDoS estão em ascensão, impactando até mesmo algumas das maiores empresas, como ocorreu no ataque aos Serviços Web da Amazon em 2020.

Como ocorre um ataque DDoS

Ataques distribuídos de negação de serviço constituem uma subcategoria dos ataques gerais de negação de serviço. Os ataques DDoS empregam uma única conexão à Internet para saturar uma rede com numerosas solicitações falsas, explorando potenciais vulnerabilidades.

Os ataques DDoS apresentam uma quantidade significativamente maior de requisições, utilizando milhares de dispositivos para atingir seus objetivos. O aumento no volume torna mais desafiante lidar com o ataque.

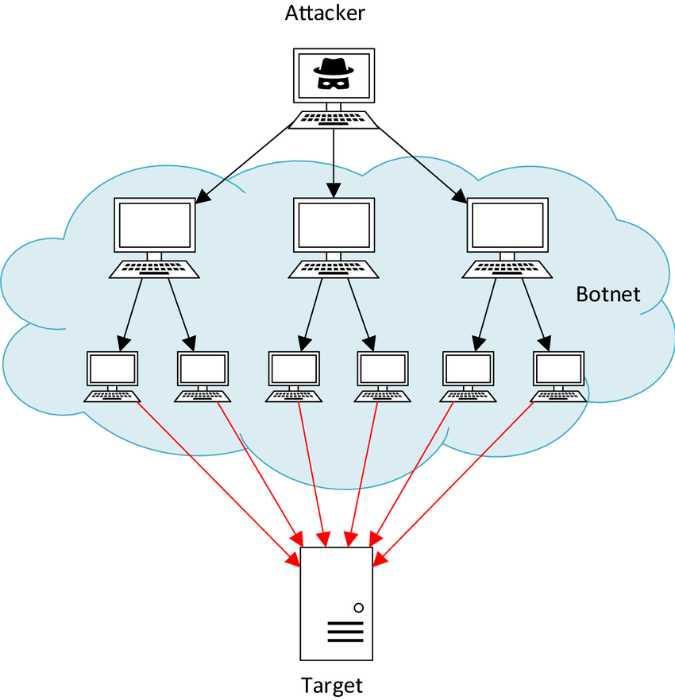

Quando estão preparados, os invasores instruem toda a botnet a atacar um dispositivo ou servidor específico, enviando o maior número possível de solicitações. Um exemplo comum é o botnet Mirai, onde os hackers exploram vulnerabilidades em dispositivos IoT para obter acesso e utilizá-los para realizar ataques DDoS.

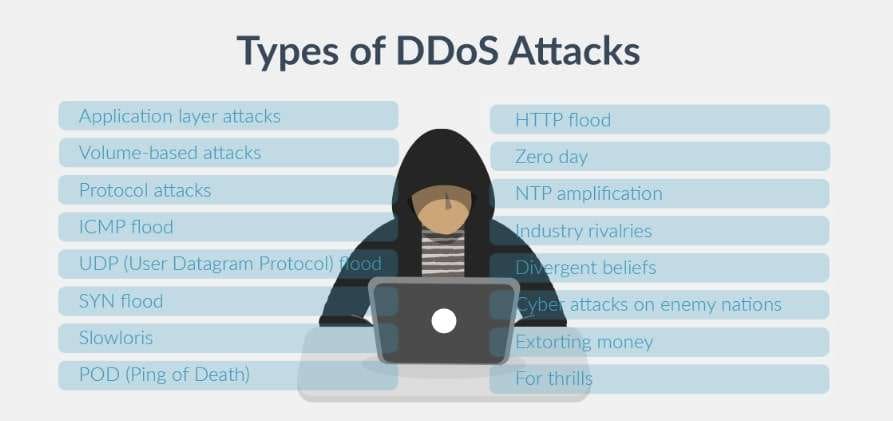

Diversos tipos de ataques DDoS

Existem muitos tipos de ataques DDoS, tornando seu controle um desafio. Apesar de serem essencialmente semelhantes, possuem métodos e características distintas. Aqui estão alguns dos ataques DDoS mais frequentes.

Exaustão de Recursos

Invasores frequentemente empregam ataques de força bruta, nos quais tentam sobrecarregar uma rede, esgotando todos os recursos com inúmeras tentativas de login. Essas tentativas geralmente visam sistemas de autenticação. Por outro lado, os ataques de esgotamento de recursos também podem enviar muitos pacotes SYN/ACK para interromper serviços.

Violações na camada de aplicação

Um dos ataques mais frequentes à camada de aplicação consiste em bombardear servidores web com solicitações HTTP ou HTTPS, visando esgotar todos os recursos disponíveis. Em contrapartida, alguns desses ataques envolvem o envio de solicitações HTTP parciais para consumir os recursos do servidor, mantendo conexões abertas para causar negação de serviço.

Investidas no protocolo

Em certas ocasiões, hackers exploram servidores DNS (Sistema de Nomes de Domínio) abertos para aumentar o tráfego direcionado a um alvo, simulando solicitações de fontes legítimas.

Servidores NTP (Network Time Protocol) abertos também são utilizados para amplificar o volume de tráfego. Alguns ataques DDoS procuram explorar dispositivos UPnP (Universal Plug and Play) e SSDP (Simple Service Discovery Protocol) vulneráveis para ampliar a escala do ataque.

Ataques Volumétricos

Ataques volumétricos podem sobrecarregar o alvo ao sobrecarregá-lo com pacotes UDP (User Datagram Protocol) contendo IPs falsificados. Outra variante de ataque volumétrico faz uso de pacotes ICMP (Internet Control Message Protocol) para consumir os recursos e a largura de banda do alvo.

Ataques Híbridos

Investidas DDoS híbridas mesclam diversas técnicas para maximizar os danos causados. Um ataque pode iniciar como uma abordagem volumétrica e, em seguida, transitar para ataques na camada de aplicação, explorando diversas vulnerabilidades para saturar a largura de banda.

Medidas a serem tomadas se você for alvo de ataques DDoS

Um ataque DDoS representa uma ameaça poderosa capaz de prejudicar seriamente seus serviços online. É imperativo agir prontamente para mitigar os danos e resistir ao ataque.

Reconheça o ataque

O passo inicial é detectar um ataque, o que pode ser desafiador devido às múltiplas fontes potenciais. No entanto, diversos sinais indicativos revelam um ataque DDoS:

- Se você receber uma solicitação de resgate após a interrupção de seu site, fica evidente que um ataque ocorreu. Os invasores frequentemente solicitam o pagamento de resgate em criptomoedas, como o Bitcoin.

- Caso seu aplicativo web apresente um aumento substancial de tráfego proveniente de IPs diversos, especialmente de regiões com poucos usuários, isso pode indicar um possível ataque DDoS.

- Se houver lentidão perceptível em seu sistema, juntamente com um elevado volume de tráfego de saída e constante utilização elevada da CPU, esses sintomas podem sinalizar um ataque DDoS.

- Caso o serviço de detecção DDoS emita alertas sobre um ataque e exiba padrões de tráfego incomuns, isso configura um indício de um ataque DDoS.

Utilize serviços de mitigação DDoS

Muitos proprietários de sites recorrem a provedores de serviços de nuvem e Internet que fornecem serviços de mitigação de ataques DDoS. Ative esses serviços ao identificar um ataque para filtrar rapidamente o tráfego nocivo e evitar a interrupção do seu site.Solicite ao seu provedor de serviços de Internet (ISP) ou serviço de hospedagem um aumento temporário na largura de banda para manter a operação do seu site e absorver grandes volumes de tráfego sem falhas.

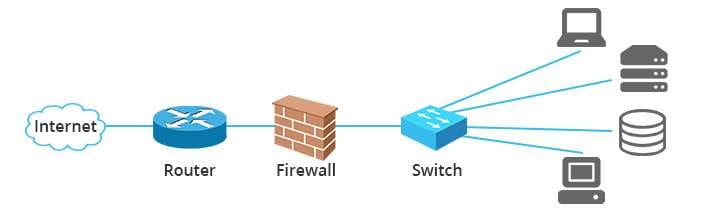

Configure roteadores e firewalls

Mudar seu endereço IP é essencial durante um ataque DDoS, sendo possível fazer isso por meio do navegador web ou da interface do roteador. Regule as configurações do roteador e do firewall para impedir todo tráfego malicioso identificado. É possível regular ambos os sistemas de rede para restringir as solicitações autorizadas de uma única fonte de tráfego.

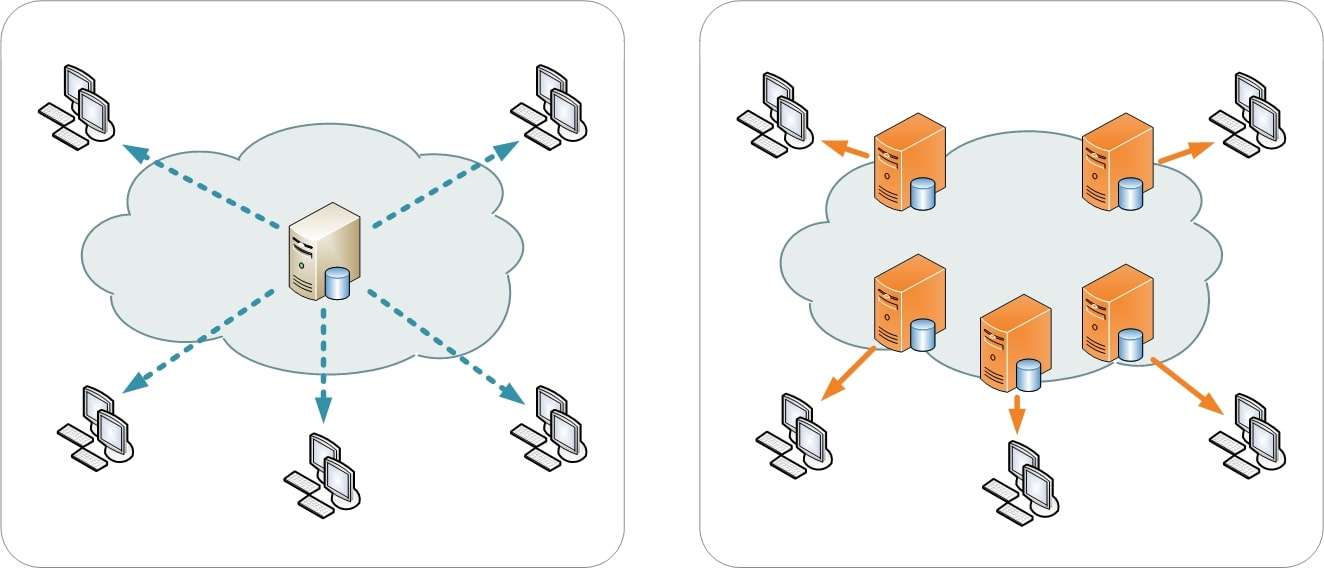

Adquira uma rede de entrega de conteúdo

Leve em consideração empregar um serviço de (Rede de Distribuição de Conteúdo) CDN para direcionar seu conteúdo em diversos data centers e servidores. Esta atitude vai assegurar melhor desempenho do seu site, absorção de tráfego, isolamento de dados e manutenção da operação do site durante o ataque.

Simultaneamente, utilize Anycast DNS para direcionar todas as requisições para vários servidores, aliviando a carga do servidor principal e evitando a ocorrência falhas no site.

Monitore e analise continuamente sua rede

Ao inspecionar sua rede, reconheça padrões e determine de onde o ataque partiu. Controlar cada fonte individualmente trará melhores resultados, impedindo que os ataques sejam eficientes. Examine o tráfego para entender a origem do ataque e vai te auxiliar na identificação de medidas para evitá-lo.

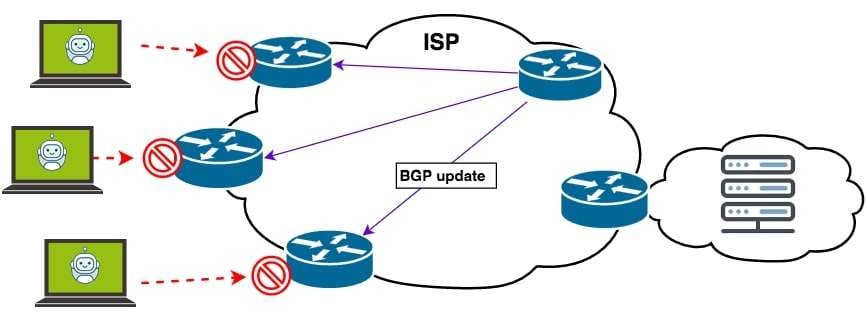

Implemente roteamento de buraco negro

Outro método de se defender contra um ataque DDoS é implementar o roteamento de buraco negro. O administrador de rede ou o provedor de serviços de Internet pode estabelecer uma rota de buraco negro, direcionando todo o tráfego para um ponto inexistente.

Isso implica que todo o tráfego será redirecionado para um caminho que não existe, sendo eliminado da sua rede. Contudo, isso também significa que o tráfego legítimo será sacrificado.

Processo de recuperação pós-ataque

As etapas após um ataque DDoS descritas a seguir auxiliarão na recuperação e prevenção de futuras invasões na sua rede.

Recupere dados perdidos

Diversos ataques DDoS envolvem implicações da rede, ransomware e roubo de dados. Por essa razão, é crucial possuir um plano de recuperação de dados em prontidão.

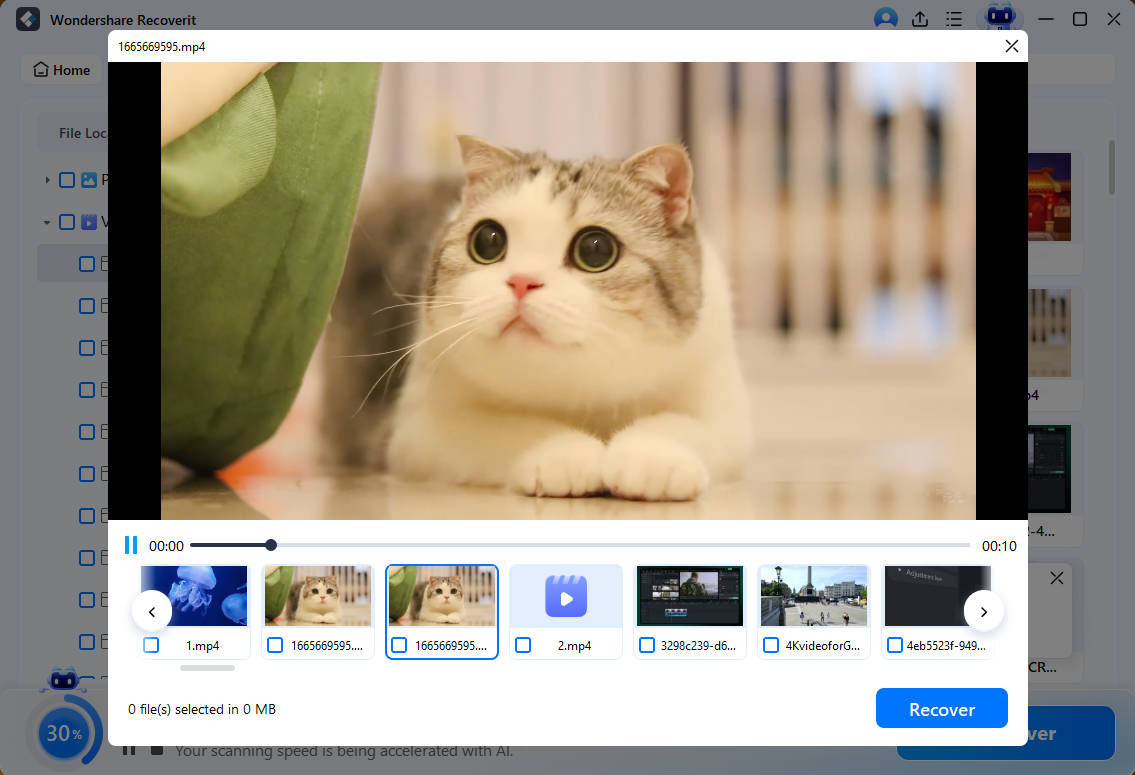

Inicialmente, leve em consideração realizar backup dos seus arquivos para possibilitar uma rápida restauração. Adicionalmente, é aconselhável contar com uma ferramenta profissional de recuperação de dados, como o Wondershare Recoverit, para recuperar dados excluídos e restaurá-los.

Veja como é fácil de usar:

- Execute o Wondershare Recoverit, selecione Discos rígidos e locais, e escolha onde deseja verificar a existência de arquivos perdidos.

- O Wondershare Recoverit examinará automaticamente a unidade selecionada, e você poderá monitorar o progresso no canto inferior esquerdo.

- Examine os arquivos para verificar se são os que você está buscando. Clique em Recuperar caso sejam.

- Designe um nome para o arquivo e escolha o local para salvar. Clique em Salvar quando estiver concluído.

Registre e analise o ataque

Documente todos os detalhes do ataque, incluindo padrões, características, tipo e duração. Conduza uma análise precisa para compreender de que forma o ataque aconteceu e as possíveis vulnerabilidades que contribuíram seu sucesso. Avalie a eficácia das medidas adotadas, identificando aquelas que foram úteis e as que não foram. É necessário tempo para conferir os dados e registros de tráfego, obtendo informações valiosas para prevenir futuros incidentes.

Atualize sistemas e medidas de segurança

Reavalie a configuração da sua rede e o plano de resposta a incidentes, colaborando com seu provedor de hospedagem ou ISP para aprimorar a estratégia de segurança. Simultaneamente, assegure-se de que todo o seu software, incluindo aplicativos, sistemas operacionais e recursos, esteja equipado com as atualizações mais recentes de segurança.

Conclusão

A evolução dos ataques DDoS continua, com os agressores explorando novas vulnerabilidades e empregando diferentes estratégias. É crucial que organizações e indivíduos atualizem seus sistemas de defesa para mitigar eficazmente os ataques.

Caso detecte um ataque DDoS, a chave está em tomar medidas imediatas, pois isso ajudará a prevenir danos mais significativos. Após o ataque, separe um tempo para recuperar dados, examinar a investida, erradicar a ameaça e realizar uma atualização nos sistemas de segurança, ferramentas e sistemas operacionais para prevenir futuros ataques.

Perguntas frequentes

-

O que ocorre quando ocorre um ataque DDoS?

Quando um servidor web é alvo de ataques DDoS, geralmente causa uma significativa lentidão ou completa indisponibilidade. Os serviços de atendimento ao cliente e de acesso interno ao servidor são interrompidos, gerando enormes prejuízos a qualquer instituições. -

Pequenas empresas são alvo de ataques DDoS?

Até pequenas organizações são alvos de ataques DDoS. Ainda que os agressores não obtenham grandes somas ao atacá-las, a ausência de medidas de segurança robustas as torna vulneráveis. -

Qual é a duração típica de um ataque DDoS?

A duração do ataque varia conforme o tipo e as defesas de segurança implementadas. Pode estender-se de alguns minutos a vários dias.