O hacking com IA tem o potencial real de abalar a cibersegurança e torná-la impotente contra ataques de malware, roubo de dados e fraudes. Por isso, é importante que todas as empresas e pessoas protejam seus ativos digitais contra hackers de IA.

Qual é a sua definição exata e funcionamento? Existe alguma forma de se proteger contra ameaças cibernéticas com uso de IA? Vejamos.

Neste artigo

-

- 📍 Nunca perca uma atualização

- 📍 Use senhas aleatórias

- 📍 Tenha um antivírus confiável

- 📍 Cuidado com phishing

- 📍 Pratique a segurança dos dados

- 📍 Aprenda sobre IA e ML

- 📌 Treine seus funcionários

- 📌 Normalize auditorias de segurança

- 📌 Contrate um especialista em segurança

- 📌 Junte-se à defesa colaborativa

O que é hacking de IA?

O hacking com IA envolve o uso de ferramentas maliciosas que usam inteligência artificial para fins criminosos. Isso inclui os métodos comuns - fraude, roubo de identidade e roubo de dados - mas vai além disso. Porém, como acontece com tudo relacionado à inteligência artificial, o hacking com IA também traz novas oportunidades.

Por exemplo, por vulnerabilidades como bugs e erros humanos, a IA é especialmente perigosa no ambiente empresarial, onde os cibercriminosos podem usar para acessar nas infraestruturas críticas das empresas e causar danos prolongados.

Classificações de hacking de IA

A inteligência artificial já é amplamente utilizada no hacking. Algumas das práticas de hacking com IA mais populares (e perigosas) incluem:

📝 Geração de código

Como você deve saber, o ChatGPT entende de código e pode, infelizmente, criar malware e outros tipos de códigos maliciosos. Ele pode fazer isso rapidamente, com a precisão e habilidade de um programador talentoso. E o pior é que ele pode transformar algumas de suas próprias habilidades adaptativas em código.

A inteligência artificial tem vetores avançados que permitem o auto-patching, o que poderia mudar completamente o jogo para os cibercriminosos. Por quê? Quando aplicado a códigos maliciosos, o auto-patching pode tornar o malware indetectável e impossível de rastrear. A inteligência artificial poderia ensinar a atualizar seu próprio código instantaneamente.

🤖 Envenenamento de dados

Os atacantes podem usar a inteligência artificial contra você através do envenenamento de dados, que pode ser feito de duas maneiras. Uma forma é inserir informações falsas no algoritmo de treinamento para fazer com que a IA dissemine informações incorretas, enganosas e perigosas, ou reconheça código malicioso como software bom.

No entanto, criminosos com acesso aos conjuntos de treinamento de IA são problemáticos de várias maneiras. Outra forma de usar o envenenamento de dados para ataques é identificar e explorar vulnerabilidades. Algoritmos de treinamento podem ser manipulados para criar uma porta de entrada para ataques de IA adversária.

🔨 Quebra de senha

Senha com problemas geralmente envolve ataques de força bruta, onde os hackers tentam várias combinações de letras e símbolos para adivinhar a senha correta. Agora, a inteligência artificial pode adivinhar strings aleatórias em uma velocidade incrível, especialmente depois de receber as informações corretas.

👓 Geração de deepfake

É muito conhecido como é fácil copiar a aparência de alguém usando IA, mas não consideramos o suficiente isso em termos de fraude e desinformação.

Por exemplo, criminosos podem usar IA para enganar seu banco e obter suas informações - e seu dinheiro. Deepfakes também podem disseminar informações falsas e criar confusão sobre questões e eventos críticos, como ataques terroristas, pandemias, ameaças de bomba, etc.

🎯 Engenharia social

Relacionados ao roubo e geração de identidade, estão os ataques de engenharia social, como o phishing. A IA pode redigir um e-mail persuasivo "do seu chefe" pedindo que você envie suas credenciais de login. Poderia ser praticamente impossível distinguir mensagens falsas de e-mails autênticos.

Na verdade, um ataque de phishing aprimorado por IA obteve uma taxa de sucesso de mais de 60% em um experimento recente feito pelo Prompt Engineering Institute. No experimento, a IA pode usar dados dos alvos para criar perfis demográficos e psicográficos, gerando personas sintéticas com personalidades correspondentes.

👀 Descoberta de vulnerabilidade

Frequentemente, novos softwares são desenvolvidos e lançados com vulnerabilidades incorporadas. A inteligência artificial poderia ser facilmente programada para buscar e detectar automaticamente cada um desses pontos fracos.

Ferramentas de hacking de IA

- XXXGPT

- Wolf GPT

- FraudGPT

- WormGPT

Além disso, o ChatGPT já não é a única ameaça potencial à sua segurança cibernética. Os hackers estão aproveitando os princípios de IA e MLL para criar suas próprias ferramentas de IA que são fáceis de usar e projetadas especialmente para atividades maliciosas.

Os exemplos mais recentes de ferramentas de IA consideradas black hat são XXXGPT e Wolf GPT.

XXXGPT e Wolf GPT são chamados de primos malignos do ChatGPT. Desenvolvidas por hackers e destinadas ao hacking, essas ferramentas permitem que qualquer pessoa gere e use malware com total confidencialidade. Os usuários nem precisam ter um conhecimento técnico extenso ou experiência em hacking.

Especificamente, o XXXGPT oferece aos hackers malware para caixas eletrônicos e pontos de venda, botnets, crypters, cryptostealers, infostealers, keyloggers e RATs (trojans de acesso remoto). Este ferramenta de hacking de IA auxilia em roubo, sequestro, roubo de dados, roubo de identidade e fraude. Também, oferece ferramentas para ocultar seu malware e a sua identidade.

O Wolf GPT é parecido. Além do malware criptográfico, que é praticamente impossível de detectar e defender-se, esta ferramenta fornece completo anonimato aos hackers. Também é muito usado para planejar e executar ataques de phishing e outros tipos de ataques de engenharia social.

Antes do XXXGPT e do Wolf GPT, havia outros, que ainda estão sendo ativamente utilizados para ataques cibernéticos. Algumas das ferramentas de hacking de IA mais notórias além desses dois são FraudGPT e WormGPT, ambos usados principalmente para gerar conteúdo enganoso usado em ataques de phishing.

Como se defender contra hackers de IA?

Há algo que você possa fazer para se proteger contra hackers de IA? Especialistas em segurança cibernética compartilharam várias sugestões práticas. Aqui está o que você precisa fazer:

📍 Nunca perca uma atualização

Não existe ninguém que esteja mais preocupado com as ameaças de IA do que os desenvolvedores de software. Muitas dessas equipes trabalham em turnos extras para manter seus sistemas críticos seguros contra danos. Tudo que você precisa fazer é instalar suas atualizações quando estiverem disponíveis. Esses patches de segurança são fundamentais para a sua segurança.

📍 Use senhas aleatórias

A senha inquebrável tem 12 caracteres e inclui uma combinação de letras maiúsculas e minúsculas, números e símbolos. Também é uma string aleatória que não pode ser adivinhada com base em suas informações pessoais, estilo de vida, hobbies, gostos ou atividades nas redes sociais.

📍 Tenha um antivírus confiável

Principais ferramentas antivírus já estão sendo atualizadas com mecanismos para antecipar e bloquear ataques de IA, especialmente malware. Se você não tem um software antivírus ou está considerando obter um diferente, agora é um bom momento para fazer sua pesquisa e escolher o melhor.

📍 Cuidado com phishing

As mensagens de phishing geralmente são mal escritas e contêm muitos erros gramaticais e de ortografia, mas a IA se tornou fluente em todos os idiomas e discursos humanos. Identificar o phishing de IA é melhor feito ao procurar por chamadas de ação urgentes, anexos ou nomes de imagens que requerem sua atenção.

📍 Pratique a segurança dos dados

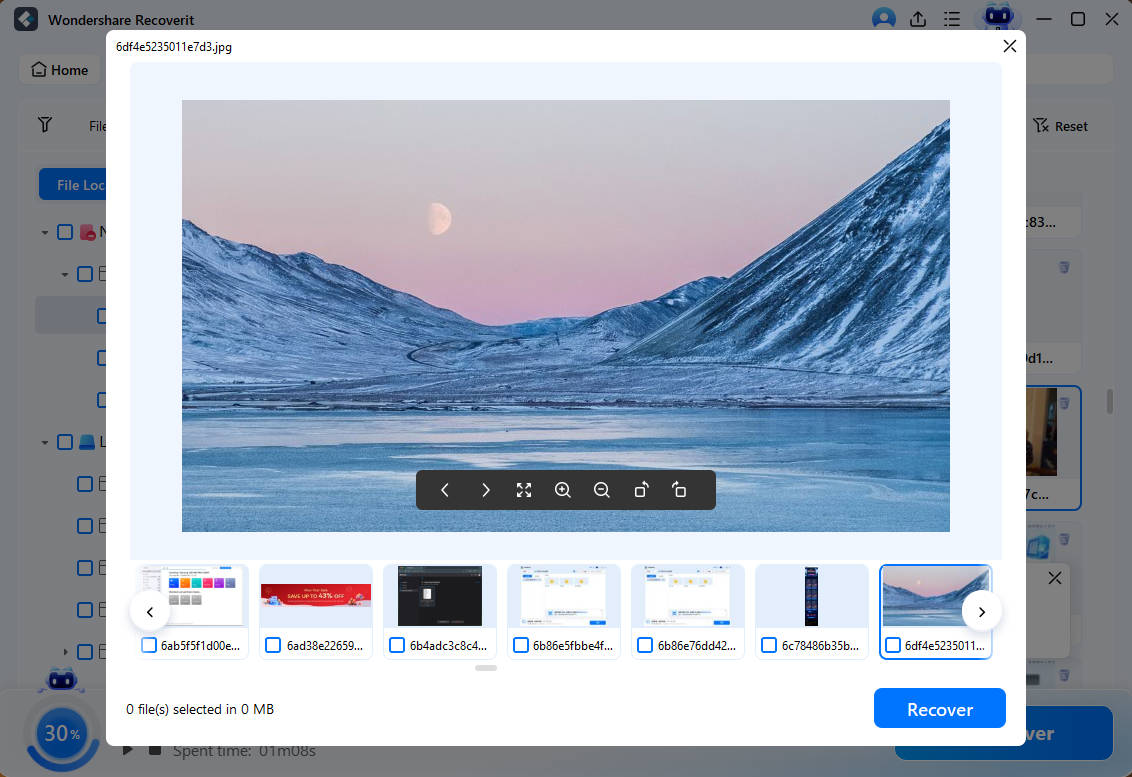

Aprenda a cuidar melhor dos seus dados - sempre que possível, evite compartilhar informações pessoais, arquivos sensíveis e senhas online. Use ferramentas de criptografia como o BitLocker e faça backups regulares dos seus dados. Se você não tem o costume de fazer backups de dados, utilize ferramentas como o Wondershare Recoverit para reverter situações de perda de dados causadas por hacking de IA.

O Recoverit pode resgatar documentos perdidos, imagens, vídeos, áudio, e-mails e outros tipos de arquivos, praticamente de qualquer dispositivo e em qualquer cenário de perda de dados, incluindo ataques de vírus/malware. É uma solução eficaz e versátil que também é muito fácil de utilizar.

- Baixe o Wondershare Recoverit do site oficial e instale-o no seu computador.

- Depois de abrir o Recoverit, selecione o local onde deseja executar o processo de recuperação.

- Escolher um local desejado no seu computador iniciará uma verificação completa daquele disco.

- Durante a verificação, é possível ver seus arquivos perdidos sendo encontrados na tela.

- A qualquer momento, você pode pressionar Pausar ou Parar e clicar em Pré-visualizar para verificar os arquivos recuperáveis.

- Em seguida, selecione os arquivos de destino, clique no botão Recuperar e salvar no local desejado.

- Para finalizar a recuperação de dados, escolha um destino seguro para os arquivos recuperados e clique em Salvar.

📍 Aprenda sobre IA e ML

Conheça seu inimigo. Se inscreva em blogs populares de IA e ML (aprendizado de máquina) e fique atualizado com as ameaças recentes. Alguns ótimos lugares para aprender sobre IA e ML incluem OpenAI, Machine Learning Mastery, Distill, The Berkeley Artificial Intelligence Research, MIT News e There's an AI For That.

📌 Treine seus funcionários

Seja você proprietário de uma pequena empresa ou uma grande organização, é essencial ensinar aos seus funcionários como evitar cometer erros que possam tornar toda a sua rede vulnerável. Se aplica especialmente à identificação de ataques de phishing e engenharia social e ao manuseio de dados sensíveis.

📌 Normalize auditorias de segurança

Empresas espertas já atualizaram suas políticas de segurança para incluir novas diretrizes sobre o uso de ferramentas alimentadas por IA e como responder a ataques impulsionados por IA. Além disso, é importante realizar auditorias de segurança regulares para identificar possíveis vulnerabilidades.

📌 Contrate um especialista em segurança

Uma violação de segurança pode custar muito dinheiro e tempo. Muitas vítimas de ataques cibernéticos acabam perdendo sua reputação e clientes também. O preço disso tudo é muito maior do que o custo de contratar um especialista em cibersegurança, o que muitas empresas inteligentes estão fazendo atualmente.

📌 Junte-se à defesa colaborativa

Líderes empresariais e equipes de TI estão se unindo a instituições acadêmicas, agências governamentais e especialistas em IA em uma rede de defesa colaborativa onde compartilham conhecimentos práticos, experiências reais e práticas comprovadas que ajudam a manter os ataques de IA sob controle. Encontre um parceiro do seu setor.

Conclusão

Hacking de IA é uma ameaça real que não deve ser ignorada, mas há esperança. Ataques maliciosos, independentemente de quão automatizados, eficientes ou sofisticados sejam, podem ser previstos e detidos com a combinação adequada de cautela, prevenção, avaliação de vulnerabilidades e defesa ativa.

Para que isso funcione, é necessário bom julgamento e as melhores ferramentas de cibersegurança. A defesa colaborativa está demonstrando resultados exemplares também. A IA ainda está para desempenhar sua parte mais importante na cibersegurança, onde pode nos ajudar a analisar comportamentos, identificar anomalias e prever ciberataques a tempo.

Perguntas frequentes

-

Qual é a diferença entre hacking de IA e hacking ético?

AI hacking ocorre quando alguém usa inteligência artificial para acessar redes, sistemas de computador ou dispositivos sem autorização. Hackers maliciosos utilizam ferramentas de IA para realizar ataques cibernéticos, disseminar malware e roubar dados confidenciais visando lucro próprio. Hacking, geralmente, envolve atividades ilegais. A hacking ético, por outro lado, utiliza as mesmas técnicas e ferramentas com um propósito diferente - encontrar vulnerabilidades do sistema antes que sejam exploradas por hackers maliciosos. -

Seus dados estão seguros com IA?

Seus dados estão seguros com IA? Depende. Plataformas e ferramentas de IA são treinadas em conjuntos de dados enormes que incluem informações postadas online ao longo dos anos. Esses dados são coletados de motores de busca e páginas nas redes sociais assim como fóruns online e formulários. Sua segurança depende de muitos fatores, como a forma como os desenvolvedores a utilizam, onde ela é armazenada e quem mais pode acessá-la.