Malware ou software malicioso inclui muitos programas como spyware, rootkits, trojans, vírus e worms de computador. A presença de malware representa uma ameaça multifacetada, podendo desencadear consequências que variam desde a perda de dados até a interrupção da rede, falhas de hardware ou infiltração silenciosa de spyware, aguardando o momento estratégico para causar danos.

Existem todos os tipos de ameaças de malware por aí e, nesta postagem, vamos nos concentrar no malware Mirai. Se a sua busca por conhecimento visa desvendar todos os segredos dessa ameaça, desde os meandros de sua operação até as táticas eficazes de proteção, este é o lugar que atenderá plenamente às suas expectativas.

Vamos ver o que é o malware Mirai antes de entrar em detalhes sobre ele.

Neste artigo

O que é malware Mirai?

Focado em infiltrar-se em dispositivos conectados à internet, como roteadores residenciais e câmeras inteligentes, o malware Mirai ou botnet Mirai é uma ameaça proeminente no cenário cibernético. Este malware os transforma em uma rede de “zumbis” e os controla. Simplificando, seu dispositivo se torna um bot sob o controle do malware Mirai, daí o nome.

Os cibercriminosos usam ataques de botnet Mirai para atingir sistemas de computador com ataques DDoS massivos. Diferentemente de outros malwares, o Mirai direciona sua atenção exclusivamente para dispositivos domésticos inteligentes, abrangendo desde geladeiras e babás eletrônicas até assistentes virtuais, termostatos e roteadores.

Ele procura dispositivos IoT com sistema operacional Linux e explora as vulnerabilidades desses pequenos dispositivos. Ao conquistar a entrada nos dispositivos mencionados, o malware atribui-lhes nomes e estabelece uma rede coordenada de controle, efetivamente formando uma botnet.

Origem e evolução do malware Mirai

O início do malware Mirai remonta a Paras Jha e Josiah White, dois estudantes universitários. Eles escreveram o código-fonte do botnet Mirai em 2016. A dupla tentou extorquir sua universidade com ataques DDoS.

Posteriormente, a dupla mudou seu foco para atingir servidores que sustentam jogos amplamente populares, ao mesmo tempo em que mirava em empresas de segurança responsáveis por proteger tais servidores contra investidas. Paras Jha lançou o código online em 2016 para espalhar o vírus Mirai e permitir que outros hackers o utilizassem.

Desde então, centenas de cibercriminosos o modificaram e replicaram. O Mirai, em suas evoluções, alterou seu formato em diversas ocasiões, culminando inclusive no desligamento de uma parte considerável da Internet nos Estados Unidos. Várias variantes surgiram do Mirai, incluindo PureMasuta, Masuta, Satori e Okiru.

Como o malware Mirai é diferente do malware tradicional?

- Destina-se a dispositivos IoT

- Mirai pretende transformar dispositivos infectados em botnet

- Espalhe explorando credenciais fracas em dispositivos IoT

- O objetivo final é lançar ataques DDoS

- Possui código-fonte aberto.

A principal diferença do malware Mirai é sua abordagem, que não se limita a infectar dispositivos indiscriminadamente, mas concentra-se em tentar extrair informações ou recursos valiosos. O que é realmente impressionante sobre os ataques de botnet Mirai é que a maioria dos usuários de dispositivos IoT nem sequer está ciente da infecção e involuntariamente realiza ações não autorizadas online.

Ao mesmo tempo, o malware tradicional concentra-se em computadores, enquanto o Mirai funciona apenas com dispositivos IoT. A eficácia do Mirai repousa em dispositivos equipados com software e sensores, permitindo-lhes estabelecer comunicação com sistemas de rede e outros dispositivos. É assim que ele encontra seus alvos e se espalha rapidamente para criar uma botnet.

Depois de infectar um dispositivo, o Mirai também eliminará qualquer malware existente para garantir que o dispositivo pertença à botnet, que pode ser usada para inundar redes e servidores. Seu objetivo final é lançar ataques DDoS.

Diferenciando-se de outros malwares, o código do Mirai foi disponibilizado de forma pública, permitindo que hackers realizassem modificações e melhorias para diversas finalidades, como ganho financeiro, ativismo político, roubo de informações, entre outras.

Como funciona um ataque de botnet Mirai

Para entender como funcionam os ataques de botnet Mirai, você deve entender a rede de dispositivos habilitados para Internet em nossas casas – IoT (Internet das Coisas). Os gadgets IoT são predominantes em casas inteligentes, mas têm pontos fracos específicos que os ataques de botnet Mirai podem explorar.

O malware Mirai primeiro verifica os endereços IP desses dispositivos para identificar aqueles que usam o sistema operacional Linux (ARC). A entrada na rede pelo Mirai se dá pela exploração de combinações padrão de senha e nome de usuário em dispositivos alvo que operam sob esse sistema operacional.

Se os usuários não alterarem as credenciais padrão, o Mirai obtém acesso instantaneamente e espalha malware. À medida que o número de dispositivos infectados aumenta, os hackers podem aproveitar essa botnet para visar vários servidores ou sites, gerando uma sobrecarga com um grande volume de solicitações e tráfego. O serviço ficará indisponível para os usuários e os hackers solicitarão pagamentos de resgate antes de encerrarem o ataque DDoS.

Dispositivos alvo do malware Mirai

O malware Mirai tem como alvo a maioria dos dispositivos inteligentes que operam na infraestrutura IoT. No entanto, os alvos principais são câmeras e roteadores domésticos. A rede doméstica sob seu comando, responsável pelo gerenciamento de veículos inteligentes, eletrodomésticos, intercomunicadores e aspiradores robóticos, pode servir como uma porta de entrada para o malware Mirai.

Apesar disso, o Mirai encontra limitações em alcançar algumas áreas do ecossistema IoT, principalmente devido à configuração dos seus criadores, que o programaram para evitar endereços IP específicos. Por exemplo, eles projetaram o malware para evitar dispositivos governamentais, incluindo aqueles de propriedade do Departamento de Defesa dos EUA.

Por que Mirai é tão perigoso?

Em primeiro lugar, embora as autoridades tenham detido os criadores deste malware, divulgaram publicamente o código-fonte. Em outras palavras, ainda existem muitas variações do mesmo malware.

Este malware é perigoso porque utiliza ataques DDoS que são difíceis de impedir e podem causar efeitos comerciais devastadores. Muitas empresas pagaram resgates enormes por causa de ataques DDoS, uma vez que não conseguiram evitá-los. As botnets IoT também podem coletar dados pessoais, espalhar spam e manter dispositivos como reféns com ransomware.

Como detectar e remover ataque de botnet Mirai

O fato de os ataques do botnet Mirai serem conhecidos e o código ser de código aberto é útil. De maneira mais relevante, é vital salientar que existem abordagens que permitem a organizações e indivíduos detectar esses ataques oportunamente e fortalecer suas defesas.

Detectar ataques Mirai

A primeira maneira de detectar ataques Mirai é monitorar o tráfego de rede, incluindo padrões incomuns, como explosões repentinas. Em contrapartida, os ataques da botnet Mirai têm como objetivo estabelecer o máximo de conexões possível com vários endereços IP.

Os usuários também devem verificar o comportamento do dispositivo e procurar consumo anormal de recursos ou tentativas frequentes de login malsucedidas. A revisão dos logs de eventos em dispositivos de rede, firewalls e roteadores é fundamental para detectar padrões ou atividades incomuns.

Sistemas de detecção de anomalias de rede destacam-se como uma das melhores opções para identificar ataques Mirai, pois têm a capacidade de reconhecer padrões de comportamento incomuns e emitir alertas automaticamente. Para monitorar as atividades do sistema de rede em busca de comportamentos ou assinaturas conhecidas do Mirai, os sistemas de Detecção e Prevenção de Intrusões (IDP) são ferramentas excepcionais.

Segmente a rede

Segmentação de rede significa dividir sua rede de computadores em redes menores. Esse é um mecanismo valioso para se proteger contra o malware Mirai e ataques semelhantes.

Considerando que os dispositivos IoT são o foco principal dos ataques Mirai, uma estratégia recomendada é a segmentação da rede, separando esses dispositivos das áreas críticas do sistema.

A segmentação de rede funciona como uma barreira preventiva, impedindo a disseminação do malware por toda a rede e limitando os danos ao segmento específico que serviu como ponto de entrada do ataque. Separar sistemas críticos em redes menores pode ajudar a prevenir ataques DDoS nesses sistemas e continuar suas operações.

Instale software antimalware

O software antimalware é uma ferramenta de segurança vital para proteger sistemas, incluindo unidades IoT, contra malware. Embora não haja soluções antivírus direcionadas especificamente para dispositivos IoT, essas soluções têm a capacidade de detectar assinaturas e padrões relacionados a malware, agindo para isolar a ameaça por meio da quarentena. Eles também detectam comportamento incomum de processos e programas relacionados ao malware Mirai.

Ao mesmo tempo, estas ferramentas utilizam análise heurística para detectar novas variantes de malware, mesmo que as assinaturas sejam desconhecidas. A proteção em tempo real do software antivírus envolve a constante verificação dos processos e arquivos em execução, o que significa que, se o malware Mirai tentar realizar alguma ação, o antivírus pode bloqueá-lo instantaneamente.

Os firewalls são outra proteção crucial contra malware, pois bloqueiam o tráfego de entrada e saída. As ferramentas antimalware funcionam com firewalls para configurar as melhores defesas.

Reserve um momento para pesquisar e encontrar ferramentas confiáveis, principalmente aquelas que oferecem uma proteção antimalware de qualidade e apresentam resultados positivos na defesa contra esse tipo de ataque.

Redefinir dispositivos para configurações de fábrica

A redefinição de seus dispositivos IoT para as configurações de fábrica pode variar dependendo do dispositivo e do fabricante. O ponto vital é que, ao realizar a redefinição para as configurações de fábrica, todo o malware será completamente removido, permitindo que você implemente medidas de segurança e credenciais mais robustas, capazes de prevenir ataques semelhantes no futuro.

Alguns dispositivos podem ser redefinidos para as configurações de fábrica com um simples ciclo de energia e uma redefinição, enquanto alguns têm suas próprias interfaces que você pode usar para fazer isso. Consulte o manual e encontre a opção mais segura para fazer isso com sucesso.

Como realizar a recuperação pós-ataque e prevenção adicional

Tanto a recuperação quanto a prevenção pós-ataque consistem em uma série de etapas que devem ser seguidas para restaurar sistemas, reduzir danos e implementar diversas medidas preventivas contra ataques futuros.

Limpe malware e recupere dados

Depois de identificar e isolar com êxito os dispositivos infectados, limpe-os individualmente. Uma das melhores abordagens é retorná-los ao estado padrão e usar backups para restaurar seus dados.

Caso não seja possível recuperar os dados devido à ausência de backups, é recomendável explorar o uso de ferramentas especializadas de recuperação de dados, como o Wondershare Recoverit, para restaurar informações perdidas ou deletadas em diversos cenários.

Veja como:

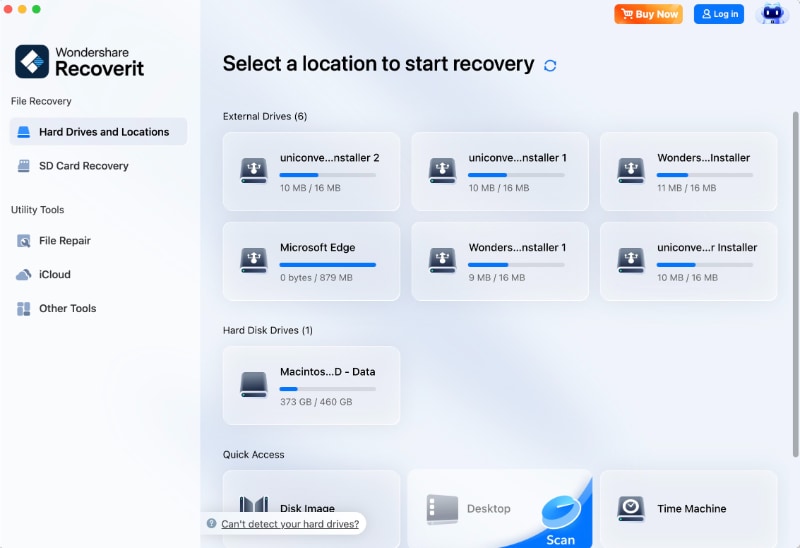

- Depois de iniciar o Wondershare Recoverit, clique em Discos rígidos e locais e depois na unidade em que você perdeu seus dados.

- O programa começará a escanear automaticamente e você poderá acompanhar o progresso no canto inferior esquerdo.

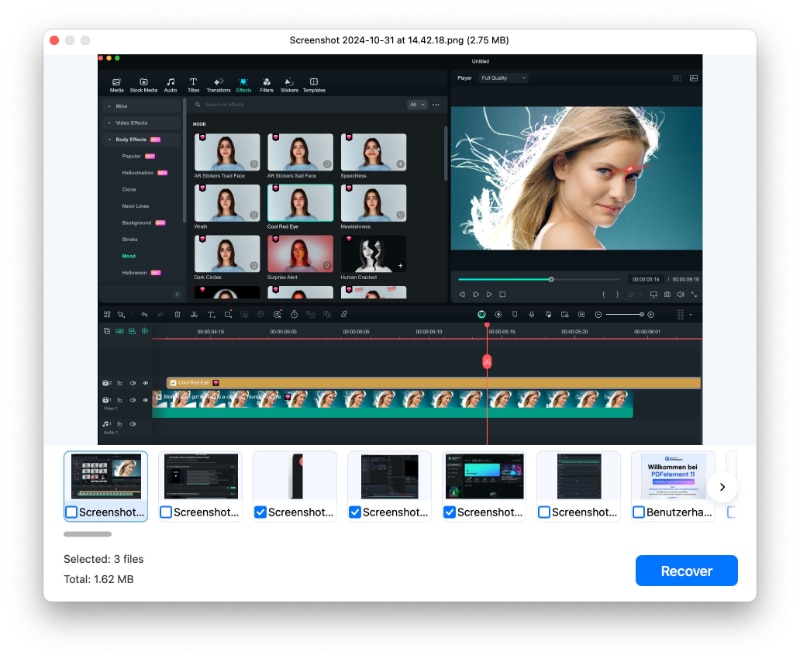

- Clique em Visualizar para verificar quais arquivos foram localizados. clique em Recuperar se você encontrou os arquivos corretos.

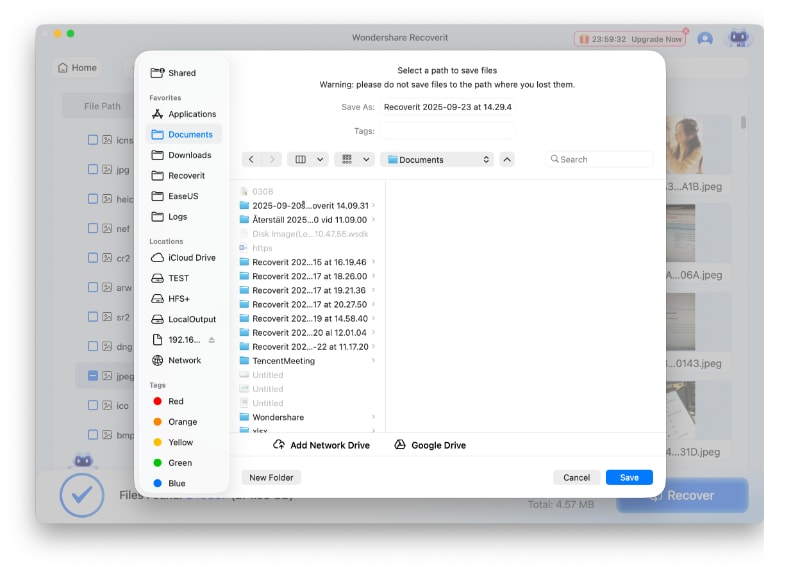

- Escolha o patch e clique em Salvar.

Acesso restrito

Proteger os dispositivos e a rede é crucial para se proteger contra malware. Comece habilitando e configurando a proteção de firewall em seu roteador e dispositivos. Os firewalls podem controlar e monitorar todo o tráfego e prevenir ameaças potenciais.

É altamente recomendável incorporar controles de acesso que delineiem claramente as condições e regulamentem quais indivíduos têm permissão para acessar os recursos e dispositivos da rede.

Instale todos os patches e atualizações

Depois de limpar sua rede de todas as infecções e restaurar seu dispositivo, instale todas as atualizações dos fabricantes oficiais de dispositivos. Todos os sistemas operacionais, software e firmware devem estar em execução com as atualizações mais recentes para corrigir quaisquer vulnerabilidades em seu sistema e evitar invasões futuras.

Novos recursos de segurança são parte integrante das atualizações, contribuindo para elevar a segurança geral dos dispositivos IoT. Isso engloba sistemas de controle de acesso, mecanismos de autenticação, criptografia, entre outras medidas. Além disso, eles abordam vulnerabilidades que afetam a estabilidade para corrigir bugs de firmware.

Os usuários também devem atualizar os sistemas operacionais de seus dispositivos e quaisquer aplicativos que possam usar.

Altere todas as suas senhas e credenciais

Altere todas as credenciais e senhas em todos os seus dispositivos, incluindo aqueles que o malware não infectou. Altere as senhas de suas redes Wi-Fi, interfaces, logins, aplicativos, serviços, perfis, etc. Certifique-se de que suas senhas sejam complexas:

- Usando números

- Incluindo símbolos

- Usando caracteres maiúsculos e minúsculos

- Criando senhas longas

- Atualizando regularmente suas senhas

- Evitando frases ou palavras comuns

- Implementando recursos de autenticação multifator

- Limitando tentativas de login

- Armazenando senhas com criptografia

- Gerenciando senhas com cuidado e praticando hábitos seguros

- Usando gerenciadores de senhas

Faça backup de dados regularmente

Crie uma programação de backup abrangente para todos os seus dispositivos. A garantia de 100% de segurança contra ataques de malware só pode ser alcançada por meio de uma estratégia eficaz de backup. Dessa forma, você pode restaurá-lo rapidamente após retornar seus dispositivos às configurações padrão.

Conclusão

Os ataques de botnet Mirai são perigosos, mas não são novidade. Em resumo, ao adotar estratégias proativas de prevenção e implementar as medidas adequadas de recuperação, é possível diminuir significativamente as chances de o Mirai infectar seus dispositivos.

Se o malware Mirai infectar seu sistema, a resposta eficaz envolve a rápida mitigação dos danos e a restauração do sistema ao seu estado normal. Isso pode ser alcançado através do monitoramento do tráfego, segmentação da rede, uso de ferramentas antimalware e redefinição dos dispositivos para as configurações de fábrica. Ao mesmo tempo, leve a sério todas as recomendações pós-ataque para proteger seu sistema contra ataques futuros.