De acordo com uma pesquisa global realizada pela Acserve, aproximadamente metade das pequenas e médias empresas foram vítimas de um ataque de ransomware. As despesas alcançam proporções impressionantes: aproximadamente 30% das vítimas foram compelidas a desembolsar mais de US$ 100 mil em resgate, enquanto 20% enfrentaram extorsões com valores situados entre US$ 1 milhão e US$ 10 milhões. Isso é assustador.

É fundamental que as empresas comecem a criar um plano de recuperação de desastres específico para lidar com o ransomware. Vamos rolar para baixo e nos preparar contra desastres de ransomware.

Neste texto

Passo 1: Criar uma equipe de recuperação de desastres de ransomware

Nas circunstâncias caóticas associadas a esses eventos, a definição clara das responsabilidades de cada indivíduo pode ser de extrema utilidade.

Normalmente, uma equipe de recuperação de desastres (DR) inclui:

- Coordenador de gestão de crise – Em caso de catástrofe, é imprescindível que a sua organização conte com um coordenador de gestão de crises competente para liderar o plano e coordenar a recuperação.

- Gerente executivo – Sem a aprovação de executivos durante um momento crítico, um plano de recuperação de desastres se torna inútil. É essencial ter os executivos presentes na mesa para aprovar e supervisionar o plano de recuperação de desastres.

- Especialista em continuidade de negócios – Essa pessoa é responsável por suas opções à prova de falhas. Garantir a rápida normalização das operações diárias é responsabilidade dos executivos.

- Representantes de avaliação e recuperação – Os especialistas em TI e segurança devem estar encarregados de toda a infraestrutura. A responsabilidade de lidar com a recuperação em redes, servidores, armazenamento e bancos de dados recai sobre os especialistas em TI e segurança.

Para evitar pânico e confusão, é essencial que cada membro da equipe de recuperação de desastres possua funções bem definidas e esteja familiarizado com um plano de resposta a incidentes. Ter membros adicionais da equipe de backup nomeados e treinados é uma precaução valiosa para lidar com a possibilidade de os membros originais não estarem presentes no momento em que o ransomware surgir.

Passo 2: Estabelecer Protocolos de Resposta a Incidentes

Chamar de protocolo de resposta a incidentes é uma maneira mais formal de se referir a uma lista de verificação utilizada para a recuperação de desastres. É natural se questionar: "Como poderei saber o que precisa ser feito quando não tenho experiência com ransomware?" É por essa razão que é essencial planejar com base em previsões, probabilidades e nas experiências compartilhadas por outras vítimas.

Apesar de a recuperação ser crucial, não é a única ação que você deve tomar:

Compreendendo o escopo do ataque

Primeiro, você precisa conhecer seu inimigo. Com que tipo de ataque de resgate você está lidando? Qual é a superfície de ataque e ela já começou a se espalhar?

Informando as autoridades certas

Não denunciar um crime é ilegal em muitos países. Na etapa de planejamento, é fundamental indagar aos seus representantes sobre suas responsabilidades legais como vítima de ransomware. Em diversas situações, será necessário seguir um protocolo específico para comunicar as autoridades.

Montagem e comunicação

Quando você realizar uma investigação inicial e comunicar a polícia, sua equipe de recuperação de desastres deve estar totalmente mobilizada. Agora é o momento de comunicar e informar as partes interessadas internas e externas, abrangendo desde a equipe de relações públicas e jurídica até os clientes e o público em geral.

Estabelecendo a continuidade dos negócios

Ao longo dessa etapa do plano de resposta a incidentes, seus sistemas à prova de falhas garantem que você possa retomar as operações comerciais habituais sem enfrentar contratempos. Nas áreas de saúde e finanças, onde até mesmo uma breve interrupção pode resultar em consequências sérias, isso é de importância vital.

Executando um plano de recuperação de desastres

O plano de recuperação de desastres perfeito visa alcançar uma recuperação quase instantânea, permitindo que você restaure seus sistemas para um estado prévio ao ataque com o mínimo de perda de dados e interrupção.

Passo 3: Registrar toda a infraestrutura da rede

Sem compreender o estado anterior ao ataque, a restauração após o desastre torna-se uma proeza inatingível. Esta é a razão pela qual é essencial manter snapshots da sua infraestrutura de rede. Apesar da sua importância crucial, muitas organizações não investem adequadamente em registo e monitorização, prejudicando assim a sua capacidade de resposta.

Para planejar eficazmente a estratégia de recuperação, é crucial reconhecer o valor inestimável dos registros, que têm impacto em múltiplos aspectos. Ao acelerar a reconstrução da infraestrutura de rede após um ataque, os registros também fornecem insights valiosos sobre seus sistemas prioritários e secundários.

Assim, os especialistas em recuperação de desastres terão clareza sobre quais partes da infraestrutura devem ser priorizadas na restauração, garantindo a continuidade operacional do negócio. Os registros também destacarão quaisquer dependências entre sistemas, caso existam. Saber tudo isso faz toda a diferença na hora de agir rápido.

A prática de registrar e monitorar sua infraestrutura de rede pode ser essencial para detectar vulnerabilidades do sistema que escaparam à atenção anteriormente.

Passo 4: Realizar backups regulares de dados

A inclusão do backup é de extrema relevância ao desenvolver um plano de recuperação de desastres frente a ataques de ransomware. Agora, existem três tipos principais de backup – completo, incremental e diferencial:

| O que é? | para quem é isso? | |

| Backup completo | Um backup completo envolve a cópia simultânea de todo o diretório de arquivos e pastas para outro local. | Empresas de pequeno porte com volumes de dados limitados. |

| Backup incremental | No backup incremental, apenas os arquivos e pastas que foram modificados desde o último backup são salvos. | grandes organizações com necessidades substanciais de backup. |

| Backup diferencial | Assim como o backup incremental, ele guarda exclusivamente os arquivos e pastas alterados desde o último backup completo. | Empresas de pequeno e médio porte lidam com grandes quantidades de dados, mas muitas vezes não têm recursos suficientes para realizar backups completos de forma consistente. |

Ao avaliar diferentes opções de backup, as organizações se deparam com a escolha entre armazenamento na nuvem ou local. Tipicamente, adquirir serviços de backup e armazenamento na nuvem representa uma solução mais segura, conveniente e acessível, especialmente ao utilizar serviços gerenciados.

Para a recuperação de desastres, é mais importante manter a consistência do que se preocupar com o tipo ou destino do backup.

Para um plano de backup à prova de falhas, é crucial salvar os dados com a maior frequência possível. Em determinados contextos organizacionais, a estratégia de backups incrementais contínuos é mais apropriada do que a realização de backups completos semanais. A decisão é influenciada pela quantidade de dados gerada, pela capacidade de armazenamento e pelo sistema de backup utilizado.

Criptografia também é uma parte essencial das soluções de backup empresarial de qualidade. Essa medida adiciona uma camada extra de segurança aos seus sistemas, impedindo que criminosos leiam, vendam ou explorem seus dados, mesmo em caso de acesso não autorizado. Criptografia e backups devem andar de mãos dadas.

Passo 5: Adotar tecnologias de segurança cibernética

Ao implementar tecnologias de cibersegurança avançadas, as empresas podem se manter à frente dos ataques de ransomware, o que facilita a adoção de uma abordagem mais organizada para garantir a resiliência dos dados.

Com ferramentas profissionais de recuperação de dados, como o Wondershare Recoverit, é possível restaurar seus dados de forma ágil, oferecendo uma solução para evitar o pagamento de resgate em situações de invasão.

Componentes como esses são fundamentais para a estratégia de recuperação de desastres, pois sua simplicidade de uso e eficiência na recuperação garantem uma resposta eficaz durante crises. Elas possuem a capacidade de recuperar qualquer tipo de arquivo de qualquer dispositivo de armazenamento, não importa o sistema de arquivos que esteja sendo utilizado. Além disso, essas ferramentas não requerem a presença de um especialista em recuperação de dados.

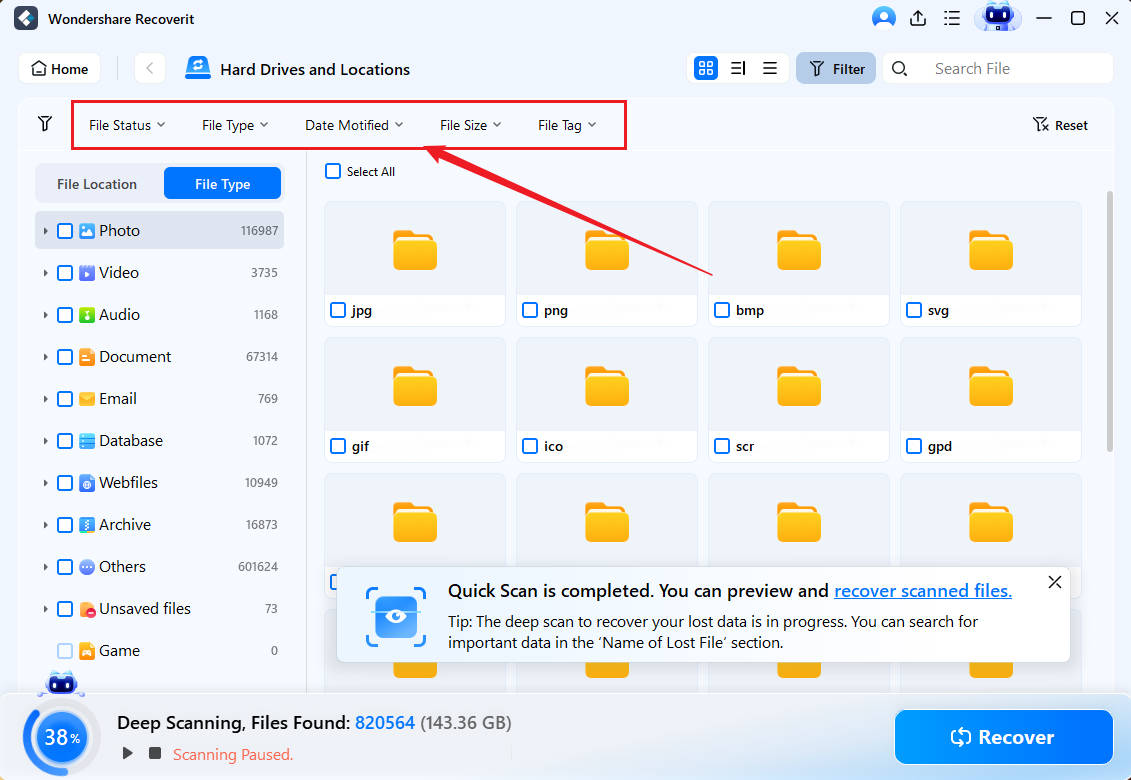

A recuperação de dados com Wondershare Recoverit é um processo simples passo a passo:

- Inicialmente, faça o download do aplicativo no site oficial e proceda com a instalação no computador em que pretende realizar a recuperação.

- Depois, selecione um local para iniciar a recuperação. Você tem a opção de selecionar qualquer disco rígido ou dispositivo externo, realizar uma recuperação de sistema travado ou recuperar dados de sistemas NAS ou Linux.

- A verificação começará automaticamente. Deixe o aplicativo terminar a verificação ou, se encontrar o arquivo ou pasta desejados, pause a operação. Você também pode interromper a verificação.

- Após a conclusão da verificação, você terá a opção de filtrar os resultados por tipo de arquivo, tamanho e tag, ou buscar um arquivo ou pasta específico através de palavra-chave.

- Clique duas vezes em um arquivo para visualizá-lo antes da recuperação. Se optar por manter o arquivo ou pasta encontrado, basta clicar no botão "Recuperar".

- Selecione um local seguro para a recuperação dos seus dados e clique em "Salvar" para iniciar o processo de recuperação.

- Caso não queira realizar esta ação neste momento, é possível guardar os resultados da verificação para serem retomados mais tarde.

Outras soluções de segurança cibernética que agora são obrigatórias para as empresas são:

- Detecção e resposta de endpoint (EDR) – A função dos sistemas EDR é monitorar e analisar a atividade dos endpoints de forma contínua para detectar e responder a ameaças sofisticadas, incluindo ataques de ransomware.

- Firewall de próxima geração (NGFW) – A presença de firewalls é crucial para garantir a segurança cibernética. Eles proporcionam uma segurança avançada contra ameaças ao examinar o tráfego e bloquear conteúdo nocivo.

- Informações de segurança e gerenciamento de eventos (EM) – As plataformas de Gerenciamento de Eventos (EM) coletam e processam dados de segurança em todas as áreas da organização, com o propósito de detectar e responder a ataques de ransomware.

- Gateway de segurança de e-mail – A função dos gateways de segurança de e-mail é detectar e prevenir ameaças originadas em e-mails, como tentativas de phishing e distribuição de ransomware por meio de anexos e imagens.

Passo 6: Testar e atualizar o plano de recuperação de desastres de ransomware

Organizações de diversos setores estão adquirindo conhecimentos sobre a prevenção e remoção de ransomware desde o princípio. Como é que, então, os ataques estão em constante aumento?

De acordo com algumas análises, isso ocorre porque várias organizações enfrentam desafios ao tentar testar e melhorar seus planos de recuperação de desastres.

A realização de testes é fundamental para mitigar falhas, pois destaca deficiências na capacidade de resposta a incidentes. Além disso, os testes fornecem preparação e promovem a adoção de uma mentalidade vigilante.

Passo 7: Treinar funcionários sobre ameaças de ransomware

Sem dúvida, o treinamento é essencial para garantir o sucesso de um plano de recuperação de desastres em casos de ransomware. É importante oferecer treinamento constante aos funcionários para que possam identificar e prevenir ataques de ransomware, bem como relatar quaisquer suspeitas à equipe de segurança de TI.

O que você precisa ensinar aos seus funcionários? Para se protegerem contra ameaças comuns de ransomware, é necessário incorporar diversos hábitos à rotina diária.

- Aprender a detectar e evitar tentativas de phishing;

- Reconhecer anexos suspeitos em e-mails;

- Com fontes de download verificadas e conhecidas;

- Criação de senhas fortes que não possam ser hackeadas;

- Com criptografia e VPN para transações confidenciais;

- Não tem compartilhamento excessivo de informações pessoais online.

Conclusão

A necessidade de possuir um plano de recuperação de desastres para enfrentar o ransomware é de extrema importância e não pode ser subestimada. Caso necessite de suporte na elaboração do plano, certifique-se de selecionar e alocar os profissionais corretos para comporem a equipe de resposta a incidentes. Com sua expertise, eles podem auxiliar na elaboração e implementação de protocolos de recuperação de desastres.

Não se esqueça de que a segurança cibernética é um processo contínuo. É essencial monitorar regularmente seus sistemas em busca de vulnerabilidades e ameaças, além de implementar backups de forma consistente. Integre ferramentas de recuperação de dados, como o Recoverit, treine seus funcionários e realize testes frequentes do plano de recuperação.